本文由 看雪翻译小组 hanbingxzy 编译

原文作者:

Robert Lipovský – 高级恶意软件研究员

Lukáš Štefanko – 检测工程师

Gabriel Braniša – 恶意软件研究员

原文链接: http://t.cn/RiPRj0r

概要

安卓勒索软件界在2016出现了一些有趣的发展。勒索软件目前是所有平台中最紧迫的网络安全问题之一,包括这个(注:安卓)最流行的移动平台。

锁屏类型和文件加密“加密勒索软件”的作者已经在过去12个月从桌面恶意软件学到了有效的技术,并开发出了自己的精密方法,以专门针对运行安卓设备的目标。

除了锁屏“警察勒索软件”使用的最普遍的恐吓策略,网络犯罪分子越加努力地通过加密和埋藏恶意的有效载荷到被感染的应用软件深处的方式保持低调。

在2015年,ESET(Enjoy Safer Technology)观察到,安卓勒索软件运营商的重点从东欧移动到美国移动用户。然而,去年也反应出攻击者对亚洲市场越来越感兴趣,开始使用本地化的中文赎金消息的Jisut锁定屏幕可以证明这一点。这种增加的活动出于这个现在臭名昭着的恶意软件家族的日益普遍,在过去12个月翻了一番。

图1:安卓勒索软件检测趋势,来自ESET LiveGrid®

随着越来越多的消费者从PC切换到移动,越来越多的有价值的数据存储在我们都携带的设备上,使得安卓勒索软件对攻击者来说越加有价值。

常见的感染载体

在2016年,ESET专家记录了一种新兴趋势,安卓勒索软件通过电子邮件传播。攻击者一直使用社会工程来操纵受害者点击电子邮件中的恶意链接,并将他们重定向到受感染的安卓应用程序包(APK)(注:从而下载这个恶意应用软件)。

然而,安卓恶意软件——勒索软件以及大多数其他类型——通常满足木马的定义:它通过伪装成合法应用程序传播。 通常选择热门应用程序(例如热门游戏或色情相关应用程序),以增加受害者下载恶意软件的可能性。

在某些情况下,恶意APK只承载合法应用程序的名称和图标,而在其他情况下,恶意软件作者会使用现有应用程序并添加恶意代码,保留原始功能。对于本质上不依赖于像勒索软件(例如,后门或SMS木马)一样的视觉表现的恶意软件,这增加了恶意行为将被忽视的机会。当然,由于这样的修改将破坏(应用软件)包的数字签名,因此必须在与原始账户不同的开发者账户下重新签名和提交。

除了一个例外,本文中描述的勒索软件示例都没有在官方Google Play商店上找到。然而,有许多恶意软件成功绕过Google不断改进的安全措施的情况。ESET的研究人员发现并向Google报告了数百个安卓恶意软件样本,包括假的应用程序和假冒的AV恫吓软件,凭证钓鱼间谍软件,用于点击欺诈、后门、广告显示的PUA(潜在不需要的应用程序)和其他PUA等的木马。

恶意软件编写者也开始使用更复杂的方法来传播他们感染的应用程序。为了避免不必要的注意,攻击者已经开始加密恶意有效载荷,将它们埋在应用程序中更深入——通常将它们移动到资产文件夹,通常用于图片或其他必要的内容。受感染的应用程序通常看上去似乎没有附加功能,但实际却是能够解密和运行隐藏的勒索软件有效载荷的解密器。但是,使用技术上更先进的技术,如漏洞驱使的网站挂马攻击(原文:exploit-driven drive-by downloads),在安卓上不是很常见。

恶意软件c&c通信

成功安装后,大多数安卓恶意软件“向家里报告”,即连接命令和控制(C&C)服务器。

在某些情况下,报告仅用于跟踪感染,发送回基本设备信息,如设备型号、IMEI号码、设备语言等。或者,如果建立了永久C&C通信信道,则该木马可以侦听并执行由恶意软件操作者发送的命令。这会在受攻击者控制下创建受感染安卓设备的僵尸网络。

安卓勒索软件支持的命令的一些示例,除了其锁定设备和显示赎金消息的主要范围之外,包括:

•擦除设备

•重置锁屏PIN(个人标识号码)

•在手机的浏览器中打开任意URL

•向任何或所有联系人发送短信

•锁定或解锁设备

•窃取接收的短信

•窃取联系人

•显示不同的赎金消息

•更新到新版本

•启用或禁用流量

•启用或禁用Wi-Fi

•跟踪用户的GPS位置

通常使用的通信协议是HTTP。但在少数情况下,我们还发现恶意软件通过Google云消息传递与C&C进行通信。此服务使开发人员能够在安卓设备上安装的应用程序之间发送和接收数据。安卓恶意软件也使用的类似协议是百度云推送。我们分析的一些恶意软件示例使用了Tor.onion域或XMPP(Jabber)协议。或者,安卓木马可以接收命令,以及使用内置的短信功能发送数据。

恶意软件自我保护

用安卓恶意软件感染受害者的设备对攻击者来说不是一件轻而易举的事情。即使对于没有反恶意软件解决方案(如ESET Mobile Security)的用户,也有Google自己的防御措施。当然,一旦他们成功克服了这些障碍,他们想要确保他们的恶意代码尽可能长地留在设备上。

Android/Lockerpin被观察到几种自我保护技术,包括试图杀死属于反恶意软件应用程序的进程。

我们在越来越多的安卓恶意软件中开始看到的最通用的技术之一是获得设备管理员权限。请注意,设备管理员权限与root访问权限不同,如果恶意软件获取该权限会更加危险。

图2:请求设备管理员权限的安卓恶意软件示例

为了获得它们,恶意软件使用点击提升(click jacking or tap jacking)技术,其创建两个覆盖层——向用户显示假的上层和激活设备管理员权限的下层。通过点击前台Activity(注:安卓UI组件,指假的上层),受害者不知不觉地点击在后台的那一个(注:下层)而扩大恶意代码的权限。

合法的设备管理员应用程序针对各种(主要是安全相关)原因使用这些扩展权限。然而,恶意软件使用此安卓功能保护自身防止卸载。在卸载此类应用程序之前,必须首先撤销其设备管理员权限。某些恶意软件(如Android/Lockerpin)还会使用仅适用于设备管理员应用程序的额外权限来设置或更改锁定屏幕PIN。

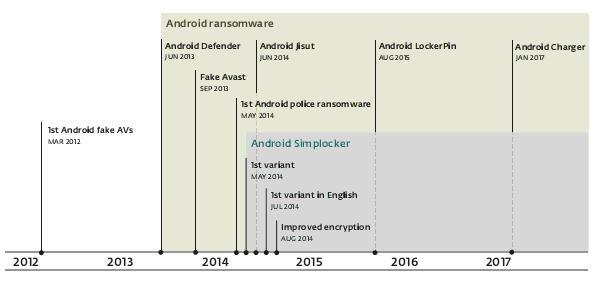

安卓勒索软件大事记

在安卓上第一次出现勒索软件的案例中,勒索功能被添加到假冒(流氓)反病毒(注:软件中)。

假冒AV(注:应是指antiviruse反病毒)是一种恶意软件类型,已经存在了很长时间——安卓上从2012开始,而桌面平台至少从2004年起。顾名思义,他们显示出一个假的设备文件的防病毒扫描,然后尝试诱骗用户付钱,以消除文件被认为感染的威胁。它们也被称为“scareware”(注:译为恫吓软件),因为他们在恫吓以使他们相信他们的设备受到感染后向受害人勒索付款。

恶意AV通常不被认为是勒索软件——虽然他们也试图从受害者那里获取钱,他们通常依赖说服而不是勒索,被骗用户通常认为他们在向合法产品付钱。然而,一些假AV作者决定通过添加锁屏勒索软件行为使他们的软件更加激进。

在Windows上的大多数锁屏勒索软件属于所谓的警察勒索软件类别,在安卓上可以观察到相同的趋势。警方勒索软件通过使用另一种恫吓软件手段来增加其获得成功的机会(通过受害者付款)——他们试图通过显示来自执法机构(如FBI)的信息来吓唬受害用户,声称非法活动已在其设备上检测到。

文件加密型加密勒索软件是“安卓恶意软件类”中唯一一个失踪的孩子,直到2014年5月出现了ESET起绰号为Simplocker的软件家族。

勒索软件在安卓上不断发展,在过去三年中发现了新的家族。接下来描述最值得注意的(家族)。

安卓Defender安卓Defender,这是2013年年中首次发现的,是一个典型的假杀毒软件的示例,可能是第一个针对安卓的实际勒索软件。

从图4可以看出,应用程序的图形用户界面试图使受害者看到他们正在面对合法的安全应用程序。有趣的是,在假扫描期间,木马显示实际存在于手机内存卡上的文件名称,它让它更可信。显示的恶意软件名称是真实的,除了那个手机实际上并没有感染他们。

图4:被称为安卓Defender的假AV与一个令人信服的GUI

图5:安卓 Defender不停地弹出窗口使受感染的设备几乎不可用

在这个阶段,用户仍然可以选择“继续不受保护”并关闭应用程序。然而,属于假AV的后台服务通过在每次用户尝试启动应用程序时显示永不停止的恶意软件警告弹出窗口,使得电话实际上不可用。点击“保持不受保护”将忽略当前显示的弹出式窗口,马上会显示另一个弹出式窗口,等等...

图6:安卓 Defender锁定屏幕显示色情图片

如果这种行为没有说服受害者相信他们真的被感染,并支付的“完整版”的骗局软件,它会在最早启动六小时后切换到更加激进的模式。安卓 Defender显示一个全屏窗口,其中包含无法关闭的赤裸裸的色情图片。

图7:安卓 Defender购买选项

如果受感染的用户放弃并决定支付,欺诈将使他或她返回至少89.99美元。更糟糕的是,用户的信用卡信息现在由恶意软件运营商(或在网络上嗅探的任何人,因为数据未加密发送)手中,而可被进一步滥用。

ESET Mobile Security将安卓Defender检测为Android/FakeAV.B。

勒索软件与假av,与...色情

第二个假冒的AV勒索软件例子不像安卓 Defender有个编造的名字,而是寄生在Avast合法的安卓安全应用程序的名称(假AV是不可能隶属于Avast Software的)。在Windows上,合法的防病毒程序的伪造副本曾经是流氓AV(注:寄生)的领域。奇怪的是,ESET检测到的Android/FakeAV.E恶意软件也滥用另一个知名品牌:它以假装是成人视频网站PornHub的移动应用程序的方式来传播。

图8 第一个伪装的Android/FakeAV.E:假的PornHub应用程序

应用程式启动时,不会显示色情影片,而是向使用者显示讯息,指出设备必须“先检查病毒”。单击确定后,假AV,看起来像Avast,运行其虚假扫描。

图9第二个伪装Android/FakeAV.E:假Avast应用程序

这种欺诈的叙述是相当奇怪的。首先,假冒Avast GUI显示的消息表明“设备处于危险中,现在由于安全原因而被阻止”,并且必须购买Pro版本。

然而合法的防病毒显然不会使设备不可用,该文本或多或少属于流氓AV行为。但是,显示为设备锁定的赎金屏幕说有义务支付100美元罚款,以避免法律后果。

图10:Android/FakeAV.E赎金屏幕

看起来好像该恶意软件的作者从不同的勒索软件程序中获取赎金消息屏幕,甚至包含相同的排版错误。

警察勒索软件

在Windows上的锁屏勒索软件过去使用了各种主题。一些早期的示例包括显示为蓝屏死机(BSOD)或Windows激活消息的锁屏。虽然我们偶尔会发现各种新的锁屏主题,但最近几年经常出现的主题是警察勒索软件。Reveton是这种类型最有名的家族之一。

警方勒索软件声称该设备已被当地执法机构锁定,因为检测到非法内容或活动。赎金信息有时引用一些刑法的文章,但说,用户只需一个费用就可以逃脱处罚。警察勒索软件经常使用基于IP的地理位置,向用户显示带着当地执法机构的横幅的“定制”的感染(信息)。

图11第一个警察勒索软件变体针对说俄语的安卓用户。

安卓上的第一批警察勒索软件样本出现在2014年上半年,针对俄语安卓用户。

不久之后,出现了位置感知变体,就像英语中的变体一样。

ESET检测上面的警察勒索软件示例为Android/Koler或Android/Locker的变体。

图12 - Android/Locker变体能够显示相机拍摄并根据用户的位置调整赎金屏幕——示例显示俄语,乌克兰语和哈萨克语的横幅

图13 Android/Koler变体改为瞄准说英语的用户

Simplocker

在2014年5月,ESET检测到安卓的第一个文件加密勒索软件——一个预期的演变,因为近年来这种恶意软件在Windows平台上极其普遍,Cryptolocker、Cryptowall、Locky和TorrentLocker只是几个许多臭名昭着的例子。

启动后,木马显示赎金消息,如图14所示,且在后台于一个单独的程序线程里加密文件。Android/Simplocker.A扫描SD卡2(威胁也影响没有物理SD卡的设备,在这样的设备上,内部存储器作为模拟的SD卡)以寻找任何以下扩展名的图像、文档或视频文件——JPEG、JPG、PNG、BMP、GIF、PDF、DOC、DOCX、TXT、AVI、MKV、3GP、MP4——并使用AES加密。所使用的加密密钥在二进制内部被硬编码为纯文本,因此对它们进行解码是微不足道的,与更成熟的Windows加密勒索软件家族不同。为此,我们为这个恶意软件起绰号为Android/Simplocker,并认为这些第一个变体只是一个概念验证,或更严重威胁的早期开发版本。

图14 来自早期俄语版本Android/Simplocker的赎金声索

图15 Simplocker使用前置摄像头反馈来恐吓受害者

赎金信息是用俄语写的,所要求的付款是用乌克兰Hryvnias(注:乌克兰货币),所以可以合理地假设这种威胁针对的是在乌克兰的安卓用户。恶意软件指示受害者使用预付款金额凭证(例如MoneXy或QIWI)进行支付,因为它们不容易追踪,不像假如使用常规信用卡支付一样。一些Simplocker的变种也显示用手机的相机拍摄的受害者的照片,以增加恫吓性。

Simplocker分发载体

Android/Simplocker通常试图欺骗用户安装它,通过伪装自己作为一个合法和流行的应用程序——安卓恶意软件的常见技术。通常情况下,此伪装围绕互联网色情(一些恶意应用程序假装是成人视频,可查看成人视频的应用程序等),流行的游戏,如侠盗猎车手:圣安地列斯,或常见的应用程序,如Flash Player。

然而,Android/Simplocker也使用不太常见的传播机制——通过木马下载程序。木马下载程序在Windows恶意软件的世界很常见,但在安卓平台上不常见。他们是小程序,其唯一的目的(也是它们恶意的唯一原因)是下载其他恶意软件。

之所以木马下载策略在安卓市场应用程序扫描(例如在官方Google Play上的Bouncer)的雷达下有更大的机会逃脱,甚至逃避掉更谨慎的安卓用户的注意,原因是:

•应用程序所做的只是在应用程序外打开一个URL——这本身并不属于恶意行为

•下载器实际上没有“可能有害”的应用程序权限——因此即使是在安装过程中审查应用程序权限的用户也可能会授予权限给这个应用。

此外,在我们分析的例子中,应用程序中包含的URL没有直接指向恶意的Simplocker APK包。相反,木马是在攻击者控制的服务器上重定向后服务的。我们还没有看到Android/Simplocker通过官方Google Play商店传播。

,