近日,趋势科技(Trend Micro)的研究人员在其部署的蜜罐系统中发现了一个此前从未见过的恶意脚本。初步分析表明,该脚本似乎是KORKERDS挖矿木马的一个新变种,且同样会在感染目标系统之后下载一个加密货币挖矿脚本并将其植入到受感染系统中,然后使用crontab命令(常见于Unix和类Unix的操作系统之中,用于设置周期性被执行的指令)来实现随受感染系统重启而自行启动。

然而,进一步的分析让研究人员却得出了这样一个结论——这个新变种并非来自KORKERDS的原开发人员,而是有人抄袭了他的代码。

之所以得出这样一个结论,是因为这个新变种会在感染目标系统后删除大量已安装恶意软件、挖矿脚本和其他与挖矿服务相关的端口和链接,而这些恶意软件、挖矿脚本以及端口和链接全都与原始KORKERDS木马相关。

也就是说,这位KORKERDS新变种的开发人员不仅抄袭了KORKERDS原开发人员的代码,而且还会删除与此前已经进入受感染系统的KORKERDS木马相关的恶意软件、挖矿脚本以及端口和链接,以使其无法执行挖矿操作。

图1.在蜜罐系统中发现的恶意脚本

KORKERDS新变种分析研究人员表示,这个新变种实际上是基于2018年11月的KORKERDS变种修改而来的。与原始KORKERDS木马相比,它不会卸载受感染系统中已安装的杀毒软件,也不会安装Rootkit(一种特殊的恶意软件,它的功能是在安装目标上隐藏自身及指定的文件、进程和网络链接等信息,比较多见到的是Rootkit一般都和木马、后门等其他恶意程序结合使用)。

相反,原始KORKERDS木马植入的挖矿脚本和Rootkit全都在它的“必杀名单”中。简单来说,它会删除和杀死与原始KORKERDS木马相关的所有组件和挖矿进程。

图2.新旧KORKERDS变种对比

如上所述,这个新变种同样会在感染目标系统之后下载一个加密货币挖矿脚本并将其植入到受感染系统。分析表明,由它下载的挖矿脚本实际上是XMR-Stak的一个修改版本,可利用CPU、AMD、GPU等资源进行加密货币挖矿操作。

研究人员对感染过程的分析发现,这个新变种首先会从一些IP摄像头和web服务在TCP 8161端口上上传crontab文件:

该crontab文件被用于下载和运行一个被命名为“1.jpg”的shell 脚本,并启用3个函数:函数B、函数D和函数C。

- 函数B负责删除此前已安装的恶意软件、加密货币脚本以及所有相关的服务,然后创建新的目录、文件,并阻断与已知相关IP地址的连接。

图3. 删除已安装的恶意软件、加密货币脚本和相关服务

- 函数D负责从hxxp://yxarsh.shop/64下载加密货币挖矿脚本并安装。

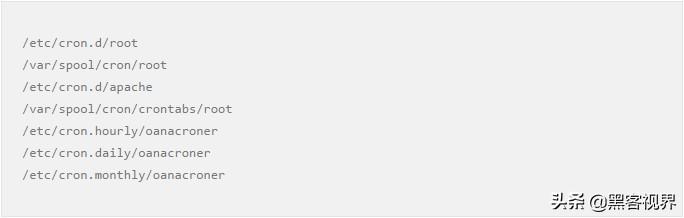

- 函数C负责从hxxp://yxarsh.shop/0下载脚本,并保存为/usr/local/bin/dns,然后创建新的crontab文件以在每天的凌晨1点调用此脚本。随后,从hxxp://yxarsh.shop/1.jpg下载“1.jpg”,并放入不同的crontab中:

接下来,通过 /bin/sh文件对文件的修改时间和最后访问时间进行修改。

然后,将恶意软件自身植入到系统中,以确保在受感染系统重启或自身被删除后仍然可以驻留在系统,将日志文件内容修改为0:

与原始KORKERDS木马相比,这个新变种简化了用来下载和执行文件的程序,以及安装加密货币挖矿脚本到系统中的过程。

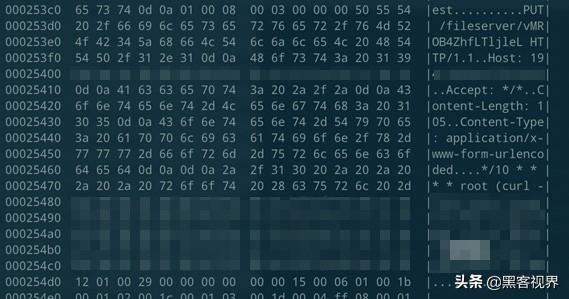

虽然大多数的代码都来抄袭自原始KORKERDS木马,但研究人员还是发现了一个明显的区别——PUT URL /fileserver/vMROB4ZhfLTljleL和真实的crontab之间缺少一个链接,原始KORKERDS木马是直接保存crontab,而新变种插入的是一个用于取回所有代码和加密货币挖矿脚本的crontab。

图4. 抄袭自原始KORKERDS木马的Python脚本代码,用于传播

分析后的总结对于任何一种计算机病毒而言,包含删除其他具有竞争关系的病毒的功能并没有什么值得奇怪的。因为,删除具有竞争关系的病毒是网络犯罪分子最大化利益最常用的手段之一。但趋势科技的研究人员表示,这还是他们首次观察到有病毒会将另一种删除得如此彻底。

对于普通用户而言,我们可以通过及时安装最新发布的安全补丁来确保自己的系统免受此类病毒的侵害。另外,由于加密货币挖矿木马会占用大量的CPU和GPU资源,这会导致系统运行非常缓慢,甚至是瘫痪。因此,我们很有必要实施多层保护机制来检测、防御和解决计算机病毒感染问题。

,