间谍软件AgentTesla的主要传播媒介是垃圾电子邮件,附件可以是各种格式的文件(如ZIP、CAB、MSI、IMG文件和Office文档)。它首次现身是在2014年,此后便不断被网络犯罪分子用于各种恶意活动。

根据网络安全公司Malwarebytes的说法,AgentTesla是一种基于.Net的间谍软件,能够从受感染设备上安装的各种软件(包括但不限于浏览器、FTP客户端和文件下载器)中窃取数据。现如今,它的最新变种还增加能够窃取受感染设备WiFi配置文件的功能。

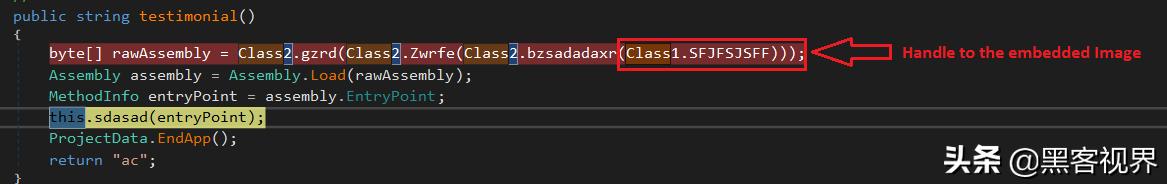

技术分析由Malwarebytes公司捕获的AgentTesla样本是一个内嵌图片文件的可执行文件,图片文件将在可执行文件运行时被提取并解密。

图1.提取并执行初始有效载荷

在解密完成后,可执行文件会将解密的内容注入自身,以形成第二阶段有效载荷并执行。

图2.解密并执行第二阶段有效载荷

第二阶段有效载荷(owEKjMRYkIfjPazjphIDdRoPePVNoulgd)是AgentTesla的核心组件,可从浏览器、FTP客户端、WiFi配置文件等中窃取凭证。

图3.第二阶段有效载荷

从WiFi配置文件中窃取凭证,涉及到通过传递“wlan show profile”作为参数来创建一个新的“netsh”进程(图4),然后在进程的stdout输出上应用正则表达式“All User profile * : (?<profile>.*)”来提取可用的WiFi名称。

图4.创建netsh进程

接下来,用于从WiFi配置文件中窃取凭证的命令如下:

netsh wlan show profile PRPFILENAME key=clea

图5.提取WiFi凭证

除WiFi配置文件外,第二阶段有效载荷还会收集有关受感染系统的各种信息,包括FTP客户端、浏览器、文件下载器和设备信息(用户名、计算机名、操作系统名称、CPU体系结构、RAM),并将它们添加到如下列表中。

图6.被盗信息列表

最后,所有这些信息将以html格式通过SMTP邮件发送给攻击者。

图7.以html格式通过SMTP邮件发送的数据

图8.完整感染链

结语由于AgentTesla新增了WiFi配置文件窃取功能,因此Malwarebytes公司认为攻击者可能正在考虑使用WiFi作为新的传播机制,就像此前的Emotet银行木马变种一样。当然,这里还存在另一种可能,窃取WiFi配置文件是为将来的攻击做准备。

,