阅读:1321次 点赞(0)收藏

根据国外科技媒体的报道,攻击者可以利用ThnkPwn漏洞绕过个人计算机的硬件保护功能。研究人员在统一的可扩展固件接口(UEFI)中发现了一个0 day漏洞,该漏洞允许攻击者移除系统闪存上的写入保护。这样一来,攻击者就可以执行任何他们想要在系统管理模式下运行的脚本了。

安全研究人员在联想ThinkPad系列和其他品牌的笔记本电脑中,发现了这个新的低等级0 day漏洞。攻击者可以利用这一漏洞重写固件的保护代码,病绕过硬件和Windows系统的安全防护功能。

安全研究人员将该漏洞命名为“ThinkPwn”,是“ThinkPad”和“Pwned”两者合并而成的衍生词。一旦攻击者利用ThinkPwn漏洞来对目标设备的展开攻击,为了预防系统级别的rootkits,他们首先会禁用UEFI的安全启动功能(用于验证系统引导程序的可靠性)。在此之后 ,还会禁用掉Windows 的多项安全防护功能。

上周,研究人员Dmytro Oleksiuk(外号为cr4sh)在Github上发布了一段验证ThnkPwn漏洞的实例代码。从这段概念验证代码中我们可以看到,攻击者可以利用这个存在于UEFI(统一的可扩展固件接口)驱动中的漏洞来实现特权提升。

这也就意味着,攻击者可以利用这个漏洞来移除系统闪存的写入保护机制,并获取到目标系统的完整访问权限,从而实现在目标系统中执行任意代码的目的。

据了解,联想公司在此之前并没有收到过任何关于该漏洞的通知,这也使得广大用户目前还没有方法能够缓解这一0 day漏洞所带来的影响。

Oleksiuk说到:“无论是旧版本和新版本的联想笔记本电脑,其固件中都存在这个漏洞。”

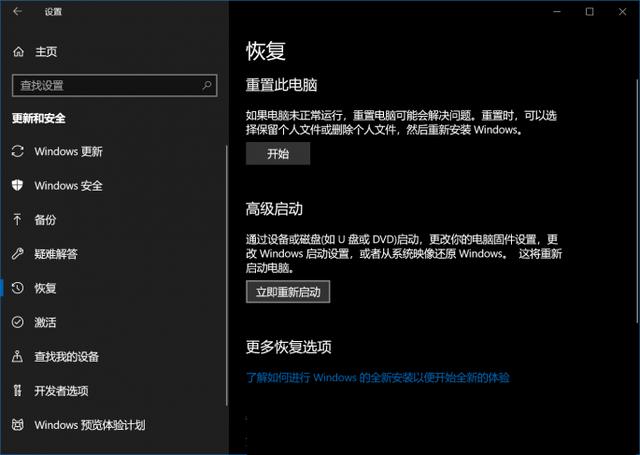

Oleksiuk在其发表的文章中写到:“通过利用这一漏洞,攻击者将有可能绕过系统闪存的写入保护功能,禁用掉UEFI的安全启动功能,以及绕过Windows 10 企业版的虚拟安全模式和证书保护功能。除此之外,由于攻击者已经获取到了目标主机系统级别的完整访问权限,所以攻击者还可以做各种可怕的事情。”

根据他的描述,当他在对联想固件的代码进行分析时,发现了一个可疑的SMM(任意系统管理模式)回调函数,当时他便怀疑这段代码很可能是一个故意植入的后门。这段代码除了可以调用一个任意函数之外,也没有做什么其他的事情。Oleksiuk表示,笔记本电脑的固件中根本没有任何理由允许存在这样的一种后门。这段代码目前运行于UEFI级别,可在每次启动时直接访问,而且理论上可以修改运行在系统级别上的任何程序,同时还可以向程序中插入恶意代码。

Oleksiuk表示,他决定先将漏洞披露出来,然后再将漏洞的信息告知联想公司。他之所以这样打算,是因为他认为这一漏洞不太有可能被广泛利用。

目前,联想公司还没有给用户提供相应的漏洞补丁。Oleksiuk表示,从理论上说,这一漏洞不仅存在于联想笔记本电脑中,其他品牌机器也有可能会受到该漏洞的影响。

联想公司表示,受影响代码并非来自联想公司自家的UEFI文件,而是由一家独立的BIOS制造商(IBV)提供的。目前,该漏洞所产生的其他安全隐患目前还在评估中,这一0 day漏洞目前也仅会影响联想ThinkPad系列设备,但不排除其他供应商和设备受影响的可能。

,