安全研究人员最近发现一种针对iPhone的恶意软件,这种恶意软件从2015年8月起开始实施攻击,已经在印度发现有13台iPhone被监控。

由于是在印度被发现,因此高度怀疑恶意软件的始作俑者就在印度,该恶意软件利用移动设备管理协议(MDM)来控制设备并在手机上远程安装恶意应用程序。移动设备管理协议原本是大公司为了数据安全,在员工自带的移动设备强制设置的一种安全策略。

黑客利用苹果的移动设备服务进行远程操控

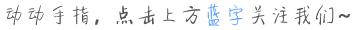

要在iOS设备中加入移动设备管理协议,需要用户在手机上允许安装企业开发证书,该证书可由企业向苹果企业开发项目申请。

企业可以将移动设备管理配置文件通过电邮或网页形式,通过苹果配置软件进行证书配置。用户安装证书后,公司的管理员就可以远程控制该移动设备,包括安装/卸载应用程序;安装/激活证书;锁定设备;修改设备密码等操作。

移动管理协议使用苹果的推送通知服务(APNS)进行对设备的唤醒,设备在唤醒后会自动接入预先设置好的网络连接接受各种命令。由于以上的每步操作都需要用户的人为介入,例如在iPhone上安装认证证书。因此目前还不得知黑客是如何获得那13台iPhone的权限安装证书并发起攻击的。

而思科的研究人员认为,这种攻击既不是使用社会工程也不是通过物理连接发起的,而是通过Telegram和WhatsApp应用程序发起的。

思科的研究人员发现,黑客利用移动设备管理协议远程向手机发送非官方版的应用程序,用户安装后就可以对手机进行实时监控,包括用户的位置信息、通讯录、照片、短信和应用程序中的聊天记录。

黑客为了在Telegram和WhatsApp聊天工具中添加恶意插件,使用了BOptions sideloading技术,这样就可以在这些合法的聊天工具中添加恶意的动态库。这些动态库文件会要求额外的应用权限,然后窃取用户的敏感信息。在本案例中,黑客在Telegram和WhatsApp中添加了恶意动态库文件,就可以将用户的位置信息、联系人名单、图片发送到hxxp[:]//techwach[.]com这个网址。

思科的研究人员还发现了印度另外一款手机应用程序PrayTime也存在恶意代码,当用户下载并在手机上打开该应用程序进行宗教祈祷仪式时,该应用程序会推送各种广告,还会读取手机短信并上传至远程服务器。

目前这种攻击行为的黑客还没找到,背后的动机也尚不清楚。研究人员找到的证据是,攻击行为发生在印度,而且黑客还会故意将IP地址伪装成俄罗斯。从2015年至今,可能是由于被攻击的设备数量少,所以背后的黑客还没找到。所有被发现受到攻击的设备都来自于印度的一家移动通信服务商。

截至发稿,苹果公司已经删除了此次事件中的5个开发证书。

欢迎关注我们

,