专门从事渗透测试与安全评估的安全业者Illumant指出,Check Point旗下的防毒暨防火墙解决方案ZoneAlarm含有一权限扩张漏洞,将允许低权限的使用者取得系统等级权限,进而接管受害者系统。

根据Illumant的说明,此一漏洞源自于ZoneAlarm程序不安全地导入了以Windows Communication Foundation(WCF)所开发的.NET服务。WCF是一个用来建置服务导向应用程式的架构,也是ZoneAlarm所使用的行程间通讯(Inter-Process Communication,IPC)。

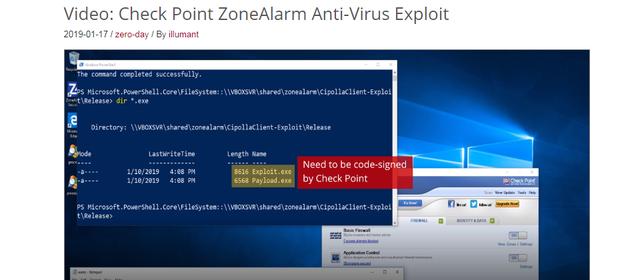

ZoneAlarm的作法将允许低权限使用者藉由含有漏洞的.NET服务挟持不安全的通讯服务,并注入与执行程序;由于受到影响的.NET服务是以系统权限运作,而让注入的程序得以系统权限执行,绕过了权限的限制而允许黑客掌控系统。

简单地说,ZoneAlarm程序中的SBACipollaSrvHost功能曝露了以系统权限执行的WCF服务,使得低权限的使用者能以系统权限执行任意程序。

Illumant指出,身为防毒软件,ZoneAlarm应是用来保护电脑免受恶意程式的攻击,此一漏洞显示出这些通常以最高权限执行的防毒软件反而造成了系统的安全风险,这对安全软件产业来说是记警钟,提醒他们应该要特别注意防毒软件的安全性。

此外,Illumant安全分析师Chris Anastasio亦警告,不少.NET应用都使用了WCF,初步研究显示还有许多导入方式也不安全,不排除有其它程序含有类似的漏洞。

Check Point去年便收到了Illumant的通知,已于去年10月释出修补该漏洞的新版ZoneAlarm。

,