每经记者:朱成祥 每经编辑:梁枭,孙志成

自3月以来,疫情防控形势仍旧严峻,平时光鲜亮丽出入写字楼的白领们纷纷宅家办公。远程办公虽然能一定程度克服疫情影响,但网络安全问题却亟须重视。

一般而言,企业内网有“防火墙”的保护,宛如铜墙铁壁,黑客绝大部分情况下很难攻克。然而远程办公,企业网络安全风险就暴露出来。通过VPN(虚拟私有网virtual private network)访问内网,就如同在城墙之下开了一扇扇小门,被黑客侵入的风险大大增加。

那么,企业应该如何应对远程办公网络安全问题呢?零信任安全已被认为是解决现阶段网络安全问题的重要解决方案。

从VPN到“零信任”

在日常工作中,企业员工调取内网资源司空见惯。但在居家办公室,无法访问内容意味着很多工作无法开展。于是,远程访问成为很多员工的必须。

相比之前受到各类防火墙保护的企业内网,远程访问相当于坚固的城堡里开了许多扇门,供远程办公人员进出,调取各类文件、信息、数据以满足工作需求。

对“嗅觉”敏锐的黑客,这是“机会”来了。但对于企业,这是悬在头顶的达摩克利斯之剑,因为企业并不知道黑客什么时候会发动攻击。

VPN远程接入方案,就是很多企业选择的渠道。VPN是一个加密的安全通信信道与数据传输渠道,通过VPN可以将员工居家办公用计算机与公司内网连接,通过加密方式访问内网。

但VPN同样存在诸多风险。假如通过VPN访问内网的设备被黑客控制,那么通往企业内网的道路将畅通无阻。黑客也可以通过网络钓鱼等低成本攻击手段,窃取员工个人信息,从而侵入企业内网。

近期,就有一款远控软件被黑产团伙利用,用于攻击企业主机和个人电脑,已有部分未修复漏洞的主机、个人电脑受害。攻击者利用漏洞入侵后可直接获得系统控制权,受害主机已被用于门罗币挖矿。

“从不信任,总是验证”

据钛媒体报道,2020年疫情暴发之初,也有互联网企业远程办公遭遇XRed病毒攻击。据了解,这家公司一位业务主管内部工作群的远程办公工具及电子表格文件被发现感染病毒,导致部门200多名员工电脑被感染。

XRed病毒是具备远程控制、信息窃取能力的感染型病毒,可以感染本地EXE文件及xlsx电子表格文件,病毒可通过文件分享和U盘、移动硬盘等媒介传播。

可以看出,不管是社交平台还是U盘这样的硬件媒介,都存在网络安全问题。站在企业的视角来看,无法预知其员工使用的计算机是否被黑客攻陷。

事实上,个人计算机通常缺乏专业的网络安全防护。比如很多家庭Wi-Fi密码设置简单,安全漏洞也长时间未修复。如果被黑客盯上,将轻易“沦陷”。当企业员工的个人计算机被攻破,势必会给企业内网带来网络安全风险。

不仅仅是外部攻击,很多时候堡垒都是从内部被攻克。如何防范“内鬼”也是远程办公网络安全所必须考虑的。

据大河网报道,2021年5月30日,郑州警方工作中发现,新密市区某公司6万余条用户信息遭泄露,存在重大风险隐患。进一步工作发现,新密某装修公司员工慎某龙、慎某明等人手中掌握有该批用户信息。

掌握相关证据后,新密警方迅速将慎某龙、慎某明抓获到案。经审查,上述信息系新密市某公司工作人员李某闪出售给两人使用。6月4日,新密警方将该公司工作人员李某闪抓获,李某闪如实供述了其利用工作之便非法从公司内部系统导出用户信息6万余条用于出售牟利的犯罪事实。

外部攻击、内部泄露,企业网络安全防护重要性可见一斑。因此,零信任安全呼之而出。

零信任网络访问(Zero-Trust Network Access)于多年前由研究机构ForresterResearch副总裁兼首席分析师约翰·金德瓦格提出,意即不能信任出入网络的任何内容,即“从不信任,总是验证”。即默认不信任企业网络内外的任何人、设备和系统,而是采用最小权限并执行严格的访问控制策略。

以安恒零信任护航远程办公产品为例,传统VPN是核心理念是“一次验证”,而安恒零信任模型是“永远验证”。在信任鉴权方式方面,零信任模型包括来源地点、设备指纹、访问时间段、请求报文等方式约束。

正如约翰·金德瓦格所言:“证明员工身份的不是密码,是行为。”零信任安全不仅通过多因子验证员工身份,还会检测账号的行为,其一大特色便是行为分析,通过技术分析判断账号的行为是否合理。安恒零信任产品便提供行为审计,包括应用访问、接口调用行为审计能力以及可溯源定位至端,这些功能是传统VPN所不具备的。

行业数据概览

统计数据显示,2022年3月境内计算机恶意程序传播次数达到2.3亿次之多,较2月小幅上涨4.97%。3月每周的境内计算机恶意传播次数先降后增,整体较第一周均有所下降。第1周最高,达到6305.5万,第3周最低,降到5451万。境内感染计算机恶意程序主机数量来看,3月达到667.2万,每周数据平稳,整体较2月小幅上涨10.54%。恶意程序会损坏文件、造成系统异常、窃取数据等,对计算机伤害很大,一定要高度重视。加强企业安全防护,加强个人安全意识尤为重要。

从境内被植入后门网站总数来看,3月累计2572个,每周数据呈递增状态,其中政府网站数量21个,政府类还是网络攻击首选。网站被植入后门会损害形象,传播病毒,黑客可能会通过shell获取系统级权限,进一步扩大危害,建议加强防护及时修复安全问题。

从仿冒网站来看,3月较2月有明显下降。其中,仿冒网站从2月的355个到3月的256个,仿冒网站数量下降也归功于全国反诈工作较为成功。而新增漏洞数量从2月的1685个到2月的2260个,环比增长34.12%,其中高危漏洞也有增长,3月也爆发了全球高度关注的漏洞事件。针对安全漏洞问题,一定要在正规途径下载应用,并即时更新,不可心存侥幸。

工信部发文鼓励“零信任安全”探索

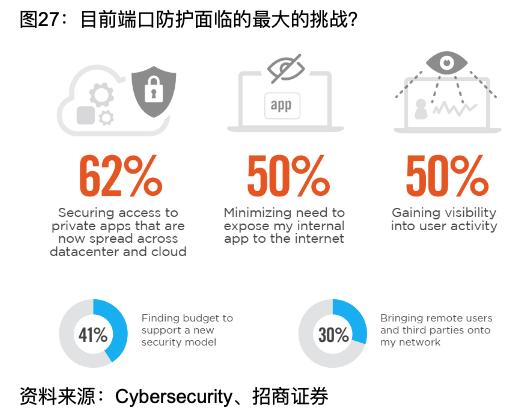

目前端口防护面临最大的安全挑战是什么?据Cybersecurity数据,62%的企业认为,是保护重点在于对当下分布在数据中心和云上的私有应用的访问;50%的企业认为,需要缩小面向互联网开放的内部应用程序;50%的企业认为,需要强化捕捉用户内部活动的能力。

因此,企业自身迫切需要改变的是,成立新的预算以便支撑建立起新的安全模式;将远程用户和第三方加入自身网络。

资料来源:Cybersecurity、招商证券

目前企业内部安全最担忧的问题包括:具有超特权访问权限的内部用户;安全措施薄弱的合作伙伴访问内部应用程序。主要的威胁来自:基于互联网的攻击(即DDoS、MITM攻击:中间人攻击、勒索攻击);被盗或受感染的移动设备进入网络;影子IT;过于缓慢的手动处置,造成更多的安全问题无法及时得到响应。

数据来源:Deloitte

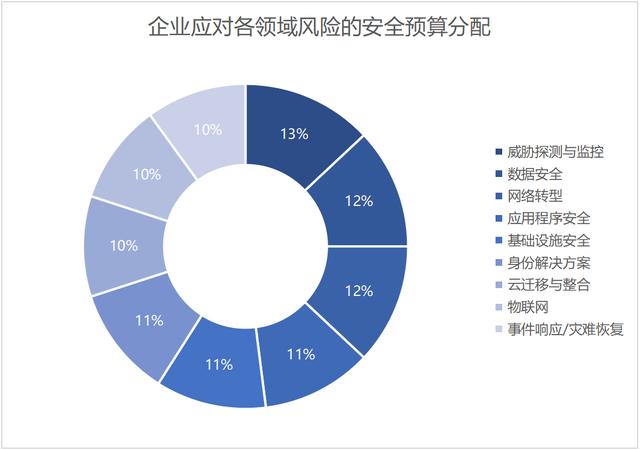

这是一个企业非常糟糕的状态,无法聚焦安全投资也反映了企业缺乏更合理更持续发展的安全建设目标。基于零信任理念视角,强调有限信任,重构企业安全身份。围绕身份安全展开的新一套安全实践来帮助企业寻找一个新的安全治理目标。零信任构建的防护体系,可以解决身份安全、应用程序安全、数据安全等一系列安全问题,并在实践的场所和领域覆盖了云迁移和整合、基础设施安全、网络转型以及物联网等广泛的设备接入和应用访问管控的场景。

数据来源:Illumio、开源证券研究所

2019年,工信部发布《关于促进网络安全产业发展的指导意见(征求意见稿)》指出,积极探索零信任安全等网络安全新理念、新架构,推动网络安全理论和技术创新。同年,中国信息通信研究院发布的《中国网络安全产业白皮书(2019年)》阐明,零信任已经从“概念”走向落地。零信任体系完全可以化整为零,以多种安全原子能力进行实践和落地,最重要的就是其安全身份能力,最先得到甲方认可的场景就是远程接入数字办公场景以及政务数据API开放共享场景,安恒信息在这两个领域和场景下,都有较深的技术积累和项目经验,且相关解决方案得到包括工信部、CSA联盟、IDC在内的多家权威机构的技术认可。

记者|朱成祥

编辑|梁枭 孙志成

校对|何小桃

每日经济新闻综合中新网、央视新闻、财联社、每经网、公开资料等

每日经济新闻

,