研究人员发现了FTCODE勒索软件的更新版本,这一次看起来作者似乎将更多的精力放在了密码窃取功能上。ThreatLabZ团队进行的分析表明,该恶意软件专门针对说意大利语的Windows用户,并且最新版本(检测为1117.1)采用vbscript下载方法进行更复杂的攻击。

攻击者使用电子邮件将勒索软件传播到潜在目标,恶意电子邮件包括受感染的文档和VBScript,它们在执行时运行会触发勒索软件感染的PowerShell脚本。该脚本首先将诱饵图像下载到%temp%文件夹中,并试图诱使用户相信他们只是收到了图像,然后在后台下载并运行勒索软件。

该恶意软件试图通过在Windows启动文件夹中创建一个名为WindowsIndexingService.lnk的快捷方式来获得持久运行能力。此外,它还会创建一个计划任务,称为WindowsApplicationService,快捷方式和计划任务都共同指向恶意的WindowsIndexingService.vbs脚本。

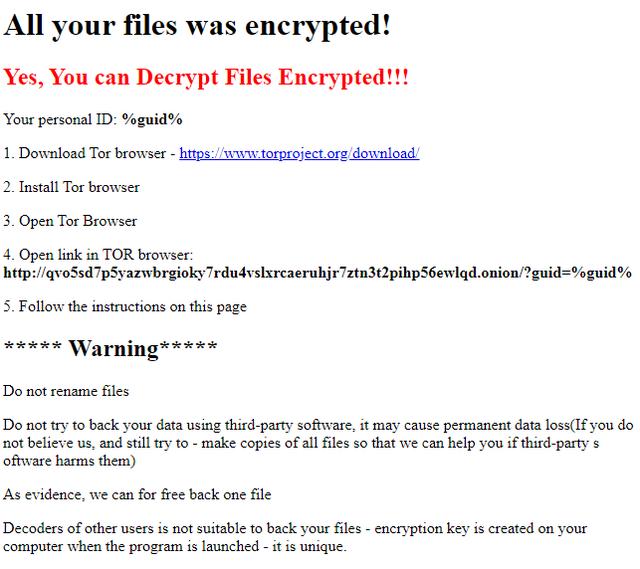

一旦设备被感染,勒索软件就会对多种文件格式进行加密,FTCODE使用GUID生成密码,并生成较早的随机字符集。它使用Rijndael对称密钥加密来加密上述每个扩展文件的40960字节。初始化向量基于11个随机生成的字符,并在根文件夹中放入名为“READ_ME_NOW.htm”的勒索注释。

完成准备后,勒索软件会指示用户下载Tor浏览器并访问链接,在该链接上,他们需要付费才能使用解密密钥来解锁文件。

除了加密文件之外,勒索软件还从包括Internet Explorer,Mozilla Firefox,Mozilla Thunderbird,Google Chrome和Microsoft Outlook在内的流行浏览器和电子邮件客户端中窃取凭据。勒索软件可以扫描这些应用程序存储凭据的默认位置,提取数据,然后将其上传到恶意软件作者把控的服务器。

,