1-1

1.想要启用OPNsense的入侵防护功能,首先我们应该要去安装规则插件,官方默认的防护规则没有研究过,不考虑。我们要安装的是snort,在很多的安全路由平台中都有使用的。

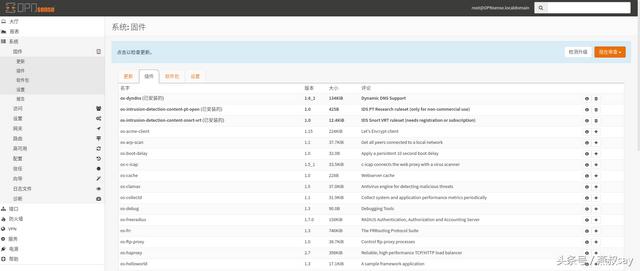

我们先登录管理平台192.168.1.1,登录后,找到左侧导航,系统-固件-插件,如图1-2

1-2

2.进入插件管理后,我们找到os-intrusion-detection-content-snort-vrt,点击后面的小 号来安装,然后等待那种安装完毕。燕叔这里安装的并不是os-intrusion-detection-content-snort-vrt插件,而是一个杀毒引擎插件,因为燕叔之前已经安装过了,安装过程如图1-3

1-3

3.安装完毕后,左侧导航找到服务-入侵检测-管理 ,启用插件,设置好接口。如图1-4

1-4

4.然后选择下载,就可以到防护规则了,但是最上面的防护规则都是程序自带的,我们可以直接下拉,找到Snort打头的规则,如Snort VRT/browser-chrome。如图1-5.1-6

1-5

1-6

5.在启用规则之前,我还需要去Snort的滚放网站注册一个账号,很简单,燕叔只用了几分钟就搞定了。然后在账号中心找到Oinkcode,然后把Oinkcode输入到snort_vrt.oinkcode。图1-6最下面可以找到,就不上图了。

Snort中心

6.设置好Oinkcode后,然后选中自己要启用的规则,选中后,点击启用-保存-下载规则,然后等待下载就可以了。同样如图1-6里面,Snort的规则后面有着日期和√,说明规则已经下载并且启用了,如果点击下载后没有反应,一直没有下载,需要重启一下软路由,再次登录,重新下载即可。

到这里,Snort的入侵防护就算完全设置完毕了,并且已经启用了。

如果有不会安装OPNsense的用户请戳这里:利用OPNsense搭建企业级防火墙和路由平台 (安装教程)

那么一定有人会问,那些规则都是什么意思,可以防护什么?不懂怎么办?别急,燕叔给大家解释。

Snort规则集类别

1.app-detect.rules-这类规则,寻找和控制某些应用程序生成网络活动的交通。这类将用于控制应用程序如何行为的各个方面。

2.blacklist.rules-这个类别包含URI,user-agent,DNS和IP地址的规则已被确定为恶意活动的指标。这些规则是基于从该病毒过滤恶意网址活动,公开名单,和其他数据源。

3.browser-chrome.rules-这类包含在Chrome浏览器存在漏洞检测。(这是从“单独浏览器的WebKit“类,铬有足够的漏洞被分解成它自己的,虽然它使用WebKit渲染引擎,还有很多其他功能的浏览器。)

4.browser-firefox.rules-这类包含在Firefox浏览器存在的漏洞检测,或产品有“壁虎”引擎。(Thunderbird电子邮件客户端,等)

5.browser-ie.rules-这类包含在Internet Explorer浏览器存在漏洞检测

6.browser-webkit-这类包含在WebKit浏览器引擎目前漏洞检测(除铬)包括苹果的Safari,RIM的手机浏览器,诺基亚,KDE,WebKit本身

7.browser-other-这类包含在上面未列出的其他浏览器漏洞检测。

8.browser-plugins-这类漏洞的浏览器插件的浏览器检测处理。

9.content-replace-这个类别包含任何利用“替换”功能对Snort规则里面

10.deleted –当规则已经被废弃或更换它移动到该类别。规则是从来没有完全从规则后,他们搬到这里。

11.exploit-这是一个老–范畴,将过时的很快。这类看起来在一个通用的形式对软件漏洞。

12.exploit-kit-这类是专门为检测漏洞利用工具包活动规则。这还不包括“妥协”的规则(如将指示器-妥协)。这是一个开发工具包访问结果掉文件将在各自的文件多类别

13.file-executable-这一类包括对所发现的漏洞或通过可执行文件交付规则,无论平台。

14.file-flash-这一类包括对所发现的漏洞或是通过Flash文件提供的规则。压缩或未压缩的

15.file-image-类包含漏洞,在图像文件中发现规则。被攻击的软件,或类型的图像。(例子包括:JPG,PNG,GIF,BMP等)

16.file-identify-这类是通过文件扩展名识别文件,文件中的内容(文件魔术),或头在交通发现。这些信息通常是用来建立一个flowbit被用于不同的规则。

17.file-java-这类包括目前在java文件的漏洞规则(.jar)

18.file-multimedia-这类漏洞出现在多媒体文件的规则(MP3、电影、WMV)

19.file-office-这类规则的漏洞存在的内部文件属于软件的微软办公套件。(Excel,PowerPoint,Word,Visio,Access,Outlook,等)

20.file-pdf-这类包含在PDF文件中发现漏洞的规则。无论是创作方法、或软件的PDF格式的影响(例如,Adobe阅读器福昕阅读器)

21.file-other-这类漏洞出现在文件的规则,并不适合在其他类别。

22.indicator-compromise-这类包含显然只能用于正危及系统的检测规则

23.indicator-obfuscation-这类显然是只用于混淆内容的检测规则。像JavaScript规则编码。

24.indicator-shellcode-这类包含有简单的找shellcode交通简单识别标志规则。这取代了旧的”shellcode.rules“

25.indicator-scan-这类中包含的仅仅是寻找扫描网络交通标志规则。这取代了旧的”scan.rules“

26.malware-backdoor-这类包含交通注定知道听后门命令通道的检测规则。如果一个恶意软件打开一个端口并等待其控制功能,输入命令,这种检测将在这里。一个简单的例子是backorifice检测它在特定端口上侦听,然后执行该指令发送。

27.malware-cnc-这个类别包含已知的恶意的指挥和控制活动,识别僵尸网络流量。这包括家里打电话,下载了文件和数据前过滤。实际的命令发出“大师僵尸”类型的东西也会在这里。

28.malware-tools-这类规则处理工具,可以在自然认为是恶意的。例如,Loic。

29.malware-other-这类包含有恶意软件的相关规则,但不适合另一个”恶意软件类别

30.os-linux-这类包含有基于Linux的操作系统中寻找漏洞的规则。不是因为它的浏览器或其他软件,但只是针对操作系统本身。

31.os-solaris-这个类别包含有基于操作系统Solaris漏洞规则。不为任何浏览器或基于操作系统的任何其他软件。

32.os-windows-这类包含在寻找基于Windows的操作系统漏洞的规则。不为任何浏览器或基于操作系统的任何其他软件。

33.os-mobile-这类包含在寻找基于手机的操作系统漏洞的规则。不在操作系统上的任何浏览器或其他任何软件。

34.os-other-这类,是在寻找一个操作系统,是不是上面列出的漏洞规则。

35.policy-multimedia-这类规则,检测潜在的违反政策的多媒体。例如iTunes网络上使用的检测。这不是在多媒体文件中发现的漏洞,这样会在多媒体文件

36.policy-social-这类包含了对社交媒体的使用对企业网络的政策可能违反规则检测。(P2P,聊天,等)

37.policy-spam-这类是规则可能表明网络上的垃圾邮件的存在。

38.policy-other-这类是规则可能违反公司政策的最终用户芽不属于任何其他政策第一类

39.protocol-dns-这类是规则可能表明网络上的DNS协议漏洞的DNS协议的存在。

40.protocol-finger-这类是规则可能表明网络上的手指指协议或协议存在的漏洞。

41.protocol-ftp-这类是规则可能表明网络上的FTP协议FTP协议或存在漏洞。

42.protocol-icmp-这类是规则,可能表明在ICMP协议ICMP流量或漏洞对网络的存在。

43.protocol-imap-这类是规则可能表明网络在IMAP协议IMAP协议或存在漏洞。

44.protocol-nntp-类是规则可能表明网络上的NNTP协议NNTP协议或存在漏洞。

45.protocol-pop-这类是规则,可能表明在网络中流行的POP协议或协议存在的漏洞。

46.protocol-rpc-这类是规则可能表明网络上的RPC协议的RPC协议或存在漏洞。

47.protocol-scada-这类是规则,可能表明在SCADA协议的通信协议或网络上存在的漏洞。

48.protocol-services-这类是规则可能表明网络上的rservices协议或在rservices协议存在漏洞。

49.protocol-snmp-这类是规则,可能表明在网络中的SNMP简单网络管理协议SNMP协议或存在漏洞。

50.protocol-telnet-这类是规则可能表明网络上的Telnet协议telnet协议或存在漏洞。

51.protocol-tftp-TFTP这类是规则可能表明在TFTP协议TFTP协议或网络上存在的漏洞。

52.protocol-VoIP-这类是规则,可能表明在VoIP协议的VoIP服务或网络上存在的漏洞。

53.protocol-other-这类是正在寻找在协议或协议vulnerabilties规则,但不适合另一个”协议“规则文件

54.pua-adware-这类涉及“PUA”或反间谍测试处理广告软件或间谍软件。

55.pua-p2p-这类涉及“PUA”或反间谍测试处理P2P

56.pua-toolbars-这类涉及“PUA”或反间谍测试处理在客户端安装系统工具栏。(谷歌工具栏,雅虎工具栏,Hotbar,等)

57.pua-other-这类涉及“PUA”或反间谍测试不适合一个以上的类别。

58.server-apache-这类交易的漏洞或攻击的Apache Web服务器。

59.server-iis-这类交易的漏洞或攻击微软的IIS Web服务器

60.server-mssql-这一类别涉及微软SQL Server中的漏洞或攻击。

61.server-mysq-这一类别涉及Oracle的MySQL服务器中的漏洞或攻击。

62.server-oracle-这一类别涉及Oracle Oracle DB服务器中的漏洞或攻击。

63.server-samba-这一类别涉及Samba服务器的漏洞或攻击。

64.server-webapp-这一类别涉及服务器上基于Web的应用程序的漏洞或攻击。

65.server-mail-该类别包含检测邮件服务器中的漏洞的规则。(交换,信使)。这些协议与协议类别是分开的,就像处理邮件服务器本身的流量一样。

66.server-other-该类别包含规则,这些规则检测或攻击未在上述列表中详细列出的服务器。

67.sql-此类包含检测SQL注入的规则或针对类似SQLServer服务器的其他漏洞的存在。

68x11-此类包含检测X11使用的规则或针对X11类服务器的其他漏洞的存在。

,