非对称加密(一句话概括)

给你一把打开的锁,用它锁住重要的东西寄回给我,钥匙我自己留着谁也不给。

锁=公钥;钥匙=私钥

公钥就是下面这东西

-----BEGIN PUBLIC KEY-----MIGfMA0GCSqGSIb3DQEBAQUAA4GNADCBiQKBgQC8sBFht3URDLrQrJ/CCUe3zrIJQPYJuBUMfnXV11aV38NEFvzr2I89MAsv7PBl0yEusAhsoOssZuaqRpUatMoScqy8Ap0c0yAD3OY2SjFeqWdn7p2qjRjBLjVwGwA5gRDaX34Yo/r8fGq9WwDPQTkya5paVkyiyROU9q/q8XppGQIDAQAB-----END PUBLIC KEY-----

私钥就是这东西

-----BEGIN PRIVATE KEY-----MIICdgIBADANBgkqhkiG9w0BAQEFAASCAmAwggJcAgEAAoGBALywEWG3dREMutCsn8IJR7fOsglA9gm4FQx ddXXVpXfw0QW/OvYjz0wCy/s8GXTIS6wCGyg6yxm5qpGlRq0yhJyrLwCnRzTIAPc5jZKMV6pZ2funaqNGMEuNXAbADmBENpffhij vx8ar1bAM9BOTJrmlpWTKLJE5T2r rxemkZAgMBAAECgYAfAUuJ5Ax/hbj46zTBPKclQ/irXppPVIlY6TrRrbXToNZETQa4dnhrFIbyFBwYj03njxODThn2zN3gYwLDRavifal7t07LvE7fwv84QCB4V0/v3WDDex jCd3HjikiDG48ugC5uZk2Zmz 6DVHTfisr/IaTFaZwnar1Fx2IIY50QJBAO9SdP68hUuk8OROjQixbK3AT0ANVCf4lig6eC/yyWzYIpMda lwFrcA2Zm4P5lTl4czpH6axKZGlqiUJPkS5K0CQQDJ1klfn/R5m3Mnx7jdo/jt izVP WHTpEoz4DYkLmp2 6umrt1pymTyszJVnSfB8wV2hHablROAgWH8E5 LzedAkEAoadk95yHvSzQuqaEhVazPjokTfOy4Lz9UHcOL/UjMa5czFqXRbs83KhqU3ctHnhkZiLv/cS1CEuuAHjw8H1ekQJAeo 49mw3FDEk B77TvtnCXtFBilKw6Md2l5GqzsWwuJeSYCEHKlpQel/ TKalocxkoNdG/qrDsODgEyYHV msQJAPJdy7pwMC8IYR8yOGr79R4lK85u1q6bGbZGuqBfnUb7GfuEDIwTgn7wFzFybp/sCzwlSXwpjvp SsYi oAgQmQ==-----END PRIVATE KEY-----

具体指的是加、解密使用不同的密钥,一把作为公开的公钥,另一把作为私人保留的私钥。公钥加密的信息,只有私钥才能解密。反之,私钥加密的信息,只有公钥才能解密。

再举个例子,你向某公司服务器请求公钥,服务器将公钥发给你,你使用公钥对消息加密,那么只有私钥的持有人才能对你的消息解密。

与对称加密不同的是(指的是加解密使用同一串密钥,常见的对称加密算法有:DES、AES等。),公司服务器不需要将私钥通过网络发送出去,因此安全性大大提高。

最常用的非对称加密算法:RSA(RSA是1977年由罗纳德·李维斯特(Ron Rivest)、阿迪·萨莫尔(Adi Shamir)和伦纳德·阿德曼(Leonard Adleman)一起提出的。当时他们三人都在麻省理工学院工作。RSA就是他们三人姓氏开头字母拼在一起组成的。)

那么有了一些概念后,我们来代入,加密过程是怎么样?解密过程是怎么样?

先介绍个软件,GPG(一款免费软件,由自由软件基金会开发,全称:GnuPG)。

重要功能命令有:

gpg --gen-key#生成自己的密钥,需设定长度(长度越长越安全)、有效期、用户标识(姓名、邮件、注释)、私钥密码(防止系统入侵,或非法使用私钥,相当于给私钥在加层保护)

生成后,系统会提示:

gpg: 密钥 EDDD6D76 被标记为绝对信任

公钥和私钥已经生成并经签名。

请注意上面的字符串"EDDD6D76",这是"用户ID"的Hash字符串,可以用来替代"用户ID"。

这时,最好再生成一张"撤销证书",以备以后密钥作废时,可以请求外部的公钥服务器撤销你的公钥。

gpg --gen-revoke[用户ID]#生成撤销证书,防止以后密钥需要作废,可以使用该撤销证书撤销公钥。

gpg --import test.key#撤销本地证书

gpg -send-keys[ID]#将被撤销的公钥ID发送到CA,即可撤销服务器上的公钥。

gpg --send-keys [用户ID] --keyserver hkp://subkeys.pgp.net#上传公钥至对应密钥管理服务器(可以是公网托管服务器也可以是自己布署的私有CA)

gpg--recipient[用户ID]--outputdemo.en.txt--encryptdemo.txt#recipient后跟着接收者的公钥,即此文件接收方。

gpg --decrypt demo.en.txt --output demo.de.txt#接收者收到后,即可解密。

gpg --sign demo.txt#有时不需要加密,只需要证明该文件由我发出,就需要用到签名运行上面的命令后,当前目录下生成demo.txt.gpg文件,这就是签名后的文件。这个文件默认采用二进制储存,如果想生成ASCII码的签名文件,可以使用clearsign参数。

gpg --local-user [发信者ID] --recipient [接收者ID] --armor --sign --encrypt demo.txt#签名 加密local-user参数指定用发信者的私钥签名,recipient参数指定用接收者的公钥加密,armor参数表示采用ASCII码形式显示,sign参数表示需要签名,encrypt参数表示指定源文件。

gpg --verify demo.txt.asc demo.txt#收到签名文件后,可以使用对方公钥来验证,参数为verify了解底层生成方法后,我们来看看数字证书和数字签名的关系。

可视化的数字证书长这样

可以看到颁发者为:DigiCert Global Root CA,颁发给了自己,有效期为25年,如同上面所提到的GPG命令一样,设置了有效期、算法、长度等信息。

PS:除了GPG,还有其他开源工具,如OpenSSL,也可以生成证书。

如何生成?

生成要区分公网和私网环境,如果需要发布到公网就需要向对应的可信任CA机构申请,这样你申请的证书才会在公网上被认可,私网可以自己搭建CA,比如GPG或OpenSSL等开源工具部署,最后手动添加信任即可。

作用?

可以用于网页传输、电子邮件传输、软件安装包等,确保数据交互时,不会被窃听或篡改。

可视化数字签名长这样

软件安装包一般都会有证书内嵌,如果没有签名的话一安装就会提示这样:

这是因为该软件没有内签,所以Microsoft会有安全提示,当然你可以直接运行,但是该安装包因为没有权威机构签名,所以可能有未知风险。

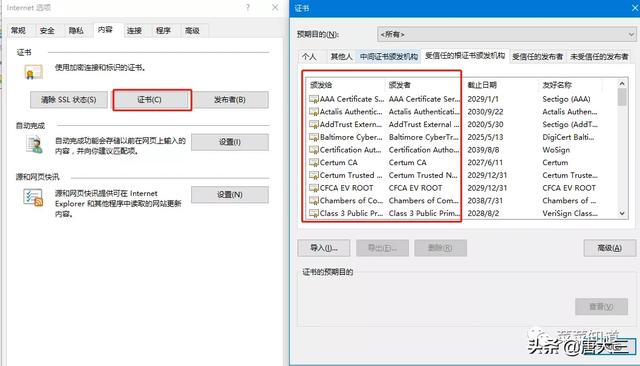

另外在此路径可以查看到系统所有受信任的根证书颁发机构,当然你也可以手动添加。(注:根证书所签发的所有证书均默认被信任,所以自己添加根证书请谨慎。)

程序怎么签名?

以微软系统举例,使用SignCode.exe,根据步骤,将公、私钥导入,选择加密算法、时间戳等,即可将安装包进行签名。

那如果是文件签名的话,请参照上方GPG命令,签名过程是这样的:

A:发送文件B用户,确保由A发送

A:将文件Hash后,得到概要(固定长度)

A:将概要使用私钥加密

A:将加密后的概要、原文件、公钥三者发送 给B用户

B:收到原文件,使用相同Hash算法后得到概要

B:使用A的公钥解密加密后的概要

B:比对概要,无差别即为A签名的文件。

作用?

确保文件或软件、数据由对应签名者发送,未被篡改。

以上。

最后:

个人的学习见解,希望有技术大佬可以多多指正。

,