这里给大家准备了CCNA的笔记,这个笔记是我自己在学习CCNA的时候记的,如果你们觉得可以,可以把文章拷贝到你们word文档中,或许对你们学习CCNA很有帮助。也可以私信我,我可以将CCNA和CCNP的笔记文档发给你们。笔记可能比较粗糙,希望不要介意,你如果能看懂我的这些笔记那说明你CCNA是没有问题了。有说明问题可以私信我哟。

1.1:基础知识20世纪80年代--网络数量和规模迅速增长

1984年--SI参考模型

1985年--IETF成立(internet engineering task force)互联网工程任务小组

1984年12月cisco成立

ISO 国际标准化组织

IEEE802 局域网及城域网

IEEE802.11 无线以太网

IEEE802.2 逻辑链路控制

IEEE802.3 csma/cd检测

icmp: 互联网控制消息协议

pdu: 协议数据单元

endpoint: 终端设备

topology: 物理拓扑(物理线路)和逻辑拓扑(数据走过的路径)

speed: 速度 (物理特性)

cost: 开销(占用多少)

security: 安全性

availability: 可用性

scalability: 扩展性

reliability: 可靠性

bps: bit per second(比特流,每,秒)

bus topology 总线

star topology 星型

mesh topology 全互联

segment 段

吞吐量:

Mbps:每秒钟传输的bit流的量

Mpps:每秒钟传输的包的数量

linux:

nano /etc/network/interface

文档区分大小写

ctrl x 有编辑变动yes

rm -f /etc/udev/rules.d/70* 把原来的网卡清除。

1.2:认识网络构建中小型企业网 building a simple network,网络是一组通信设备的集合。

网络的应用:

server-to-server 交互: 带宽 FTP ,TFTP

human-to-server 人机: 响应时间 数据升级,SSH,telnet

human-to-human 人人: 实时 video,voip

1.2.1:七层模型(open system interconnect模型):七层模型也被称为主机到主机的模型是一种参考模型。

模型内容:

应用层application: 应用程序及接口 http ftp

表示层presentation:对数据进行转换,加密和压缩 解码,编码

会话层session: 建立,管理和终止会话 对话控制

传输层transport: 提供可靠的端到端的报文传输和差错控制,进行分段。

网络层network: 将分组从源端传送目的端提供网络互联,进行路由选择分组转发。

数链路层data-link:将分组数据分装成帧。 802.3/802.2

物理层physical: 提供机械和电气规则。 Hub

说明:

上层依赖于下层,下层位上层提供服务,用协议去区分层次,不要用物理设备去区分层次。分层的效果:降低复杂度。

segment-----packet----frame----bit

段 包 帧 位

1.2.2:TCP/IP四层模型应用层application: http,pop3,smtp

传输层transport: tcp,udp(端口地址)

网络层network: ip (ip地址)

网络接口层link: ppp(MAC)

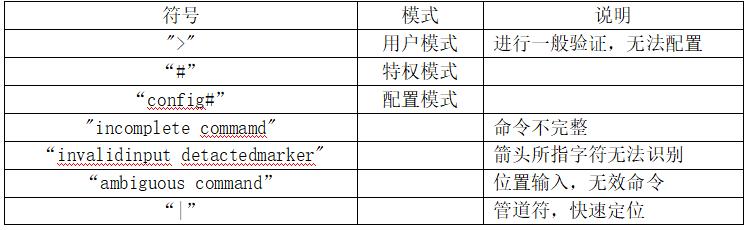

1.2.3:cisco相关符号表格内容为cisco相关符号内容的解释:

命令:console口 9600波特率

colock set 19:12:12 aug 5 2019 //设置年月日和时间//

colock timezone BJ 8 //时区为北京 8//

copy running-config startup-config //拷贝运行配置到启动配置//

show processes //显示进程表//

write erase //删除所有配置命令//

show history // 查看当前模式下的命令历史//

line vty 0 1

login //允许登入//

transport input all //允许所有协议管理本设备//

terminal monitor //可以开启本次回话的log检测//

show line //查看在线情况//

service password-encryption 所有密码进行加密

banner motd &welcome to ccna lab!!!!!& 登入的提示信息

description 描述信息

disconnect 端口号 放弃该端口的连接

clock rate 64000 配置DCE时钟信号

show run interface e0/1 查看接口

terminal length 0 终端显示所有

terminal history size 50 修改执行完在历史信息的现实数量

show mac address-table 查看mac表

erase startup-config /delete flash:config.text 删除启动配置

copy running-config startup-config/write 保存配置

debug ip packet detail 详细信息

show line 查看line

show users 查看用户

terminal monitor //开启本次会话的log监测

username QTY password cisco 创建用户名和密码

enable secret cisco123 配置enable加密密码

1.2.5:LAN和MAN和WAN园区网分层结构:

出口层----核心层----汇聚层----接入层

出口层:广域网接入,出口策略,带宽控制

核心层:高速转发,服务器接入,路由选择

汇聚层:流量汇聚,链路冗余,设备冗余,路由选择

接入层:用户接入,接入安全,访问控制

交换机的功能: 基于MAC地址表转发,过滤,泛洪帧。

广播域:路由器隔离广播域。

冲突域:对于2层的说法。

交换机的堆叠:

提供交换机的高可用性,master交换机,mode键切换到stack亮灯位master设备基本要求ios版本一致,最大为9台。

show switch //查看master设备//

3850和3650支持基本的WLC功能。

MEF加入以下内容:MEF 城域网以太网论坛 已经升级为2.0

1:SDN 软件定义网络

2:NFV,网络虚拟化

E-line: point to point ethernet connectivity

E-tree: 可管控的基于节点的服务

E-ACCESS:

e-VLAN:多点接入的以太网虚拟私有网络

WAN:wide area network

接入方式:无线,csu/dsu(上下速率一致), pstn网(ADSL),电缆网络(有线电视),以太接口。

svc:交换虚链路

pvc:永久虚链路

频分多路复用

x.25 48k

帧中继:4M

ATM:155M(48 5)

hdlc协议

ppp协议

帧中继:面向连接,二层技术。全网结构,部分网格结构,星型结构

LMI类型:cisco ANSI LMI Q933A LMI三种。

no fram-relay inverse-arp 关闭帧中继反向ARP

show fram-relay map 查看动态映射帧中继

举例配置:

int s0/1

ip address 13.13.13.1 255.255.255.0

encapsulationg frame-relay

frame-relay map ip 13.13.13.3 103 broadcast

show frame pvc 查看pvc

show frame lmi

show frame map

show interface

csu/dsu 信道服务单元/数据服务单元

其他知识点:

T1: 1.5544Mbps

E1: 2.048Mbps

E3:34.064Mbps

T3:44.736Mbps

OC-1:51.84Mbps

电路交换:pstn isdn adsl

分组交换:x.25 FR帧中继 也称包交换

pvc 永久虚电路 svc交换虚电路

专线:ppp,hdlc

HDLC:由sdlc协议发展来的。 只支持单协议

高级数据链路控制协议

1.2.6:二层的封装以太2型:

8字节前导码 6字节Dmac 6字节Smac 2字节类型 (46到1500字节数据) 4字节fcs

802.3型:

8字节前导码 6字节DMAC 6字节Smac 2字节长度 3字节802.2LLC 5字节802.2SNAP data(38到1492字节) 4字节FCS

802.2LLC:包含有1字节dsap 1字节ssap 1字节cntl

802.2SNAP:包含有3字节org code 2字节类型

以太网Ⅱ:RFC894 主要用于传输数据,大于等于1536(0X0600)封装以太2型

802.3型:RFC1042 多用于传输协议,小于等于1500(0X05DC)封装802.3

CDP: 思科私有发现协议,默认开启。以下是关于CDP的命令解释

cdp run 运行cdp

show cdp interface 端口 显示该端口的cdp信息

clear cdp counter 清除cdp计数器

debug cdp packet 启动cdp数据调试模式

show cdp neighbor detail //查看CDP详细信息//

show cdp traffic 显示CDP所用的数据报信息

show cdp entry* 显示所有相邻路由器的所有信息

LLDP: 链路层发现协议,公有标准

lldp run //使能lldp协议//

SW1#show lldp neighbors ?

Ethernet IEEE 802.3

detail Show detailed information

| Output modifiers

1.2.7:MAC地址和MAC地址表PC和路由器属于DTE设备:数据终端设备

交换机设备属于DCE设备:数据通信设备

MAC地址:48bit

Unicast 单播 一对一

Broadcast 广播 一对所有

Multicast 组播 一对部分

单播MAC:第一个8位组最后一个为0

组播MAC:第一个8位组最后一个为1 01005EXXXXXX

广播MAC:全为F

mac地址表是一个2层转发表

1:默认情况下自动学习(dynamic):转发或者泛洪帧时,从源字段识别提取。

2:静态方式 (static)

命令:

ip default-gateway //配置默认网关//

duplex full //全双工//

speed 100 //100M速率//

1.2.8:IP地址分类IP协议是无连接协议,独立处理报文,结构化的编址,尽力而为的转发(best-effort delivery )。

A类:0XXXXXXX 0---127

B类:10XXXXXX 128---191

C类:110XXXXX 192---223

D类:1110XXXX 224---239

E类:保留,实验用

其中:127.0.0.0----127.255.255.255 用作环回地址测试(IOS不支持),127.0.0.0 和127.255.255.255是不可被使用。

广播地址:255.255.255.255

未指定地址:0.0.0.0

子网掩码:网络和主机的关系

连续为1的表示网络,连续为0 的表示主机

公式算法:

子网的数目:2的x次方(x代表借位数)

主机数目:2的y次方-2(y代表主机位数)

主机位为全1的地址是广播地址=下个子网号-1

主机位为全0的地址是网络地址

案例:

10.1.1.10/29 网络为和主机位

10.1.1.8/29 为网络位

借位数:n

子网数:2的n次方

掩码:256-(2的8-n次方)

单个子网范围:2的8-n次方

网络号:ip-(ip/(2的8-n次方))

1.2.9:IPV4的包头ipv4字段:

头部的长度(20到60字节)正常为20字节

DS位(差分服务)和QOS相关(TOS,IP优先级 差分服务代码点)

ID表示同一个报文

flag 标识位(don't fragmen不分片| more fragments更多分片 |保留位)

offset 偏移量

ttl:ip包头防环字段

protocol 表明上层是什么协议:icmp=1 tcp=6 udp=17 igmp=2

VLSM:可变长子网掩码

1:首先确定ip地址空间(充分考虑网络中的所有可能存在的结点)

2:根据组织架构判断应该规划多少和子网

3:根据实际需求判断每个不同子网的主机数

CIDR:无类域间路由(支持汇总)

ip unnumbered loopback 0 //借用环回口IP地址//在point-to-point类型中

no ip routing //关闭路由功能指定默认网关//

ip default-gateway 192.168.1.1 //指定默认网关//

show spanning vlan 1 //查看VLAN1的生成树//

spanning-tree portfast default //spanning初始化//

ip route 172.16.1.0 255.255.255.0 e0/1 //配置静态路由//

debug ip icmp // icmp的debug//

Show ip route static //查看静态路由表//

show ip cef //查看CEF表//

ping 10.1.1.1 sou e1/0 df-bit size 1500 //不允许分片ping//

1.2.10:ARP的分类arp在cisco上保存4小时

1:常规ARP

2:免费ARP:检测IP地址冲突

3:ARP代理: 某个设备代理一个目的网络的ARP响应

no ip proxy-arp //关闭arp代理//

show arp/ show ip arp //查看ARP//

1.2.11:静态路由IP 的路由是:hop by hop 每一跳都要独立的查找路由,默认路由:最不精确的但可以被使用的路由。

静态路由只做出接口,会需要arp代理,需要做出接口和下一跳一块配置。静态路由的管理距离为1,在一个MA以太网网络中需要做出接口和下一跳。使用下一跳:需要递归查询路由表(迭代查询)。

浮动静态路由:修改备份链路的管理距离。

迭代路由:

ip route 10.1.10.0 255.255.255.0 192.168.1.1

ip route 192.168.1.0 255.255.255.0 e0/0 172.16.1.1

show ip cef 10.1.10.0 detail 路由明细

traceroute 101.10.1 numeric 快速路由跟踪

路由决策顺序:

1:最长匹配原则;对于OSPF和EIGRP来说,OSPF宣告的环回口为32位主机路由,eigrp宣告的环回口为24位的路由。

2:管理距离;( 不同路由协议的优先级,越小越优先。)

3:度量值;

1.2.12:BGP简介BGP称为边界网关协议,传输层:传输层是有端口号的,用于区分不同应用。

TCP和UDP:

TCP:有连接的,提供数据恢复功能,可靠的连接。共20字节, 多会话,端口号表识应用,流控机制,面向连接。三次握手,四次断开。

UDP:无连接的,不提供数据恢复,不可靠的连接,8字节。

最大分段大小MSS对TCP应用(存在TCP请求报文),默认1460(二层负载减去TCP IP各20字节的包头,超过就segment分片)

常用tcp协议,目的端口号一般都是1024以内的端口号,发起者端口号是随机的端口位高位端口号。

基础应用的端口号 :

option 82选项 snooping

show ip bgp summary //查看BGP//

1.2.13:Vlan技术vlan:

1:静态vlan

2:动态vlan(需要vmps服务器)

用户使用(1-1000)

vlan2 ID总共12位 共计4094

name vlan2(名称)

switchport trunk encapsulation dot1q 封装dot1q

switchport mode trunk 模式trunk

switchport trunk allowed vlan remove 4-8 trunk链路移除4-8vlan

switchport trunk allowed vlan all 允许所有vlan

switchport trunk native vlan 40 本地vlan改为vlan40

show vlan brief (查看vlan)

switchport mode access 模式access

switchport access vlan 3 封装vlan3

interface range ethernet 0-4 e0/0-e0/4 端口同时进入配置vlan

switchport mode dynamic auto 链路转为trunk(邻居为trunk和desirable)

switchport mode dynamic desirrable 链路转为trunk(邻居为trunk和desirable或者auto)

switchport nonegotiate 禁止生成DTP帧(接口处于trunk和access 邻居接口为trunk才有trunk)

(conf)interface fastethernet 0/0.1 进入子接口

(conf-subif)encapsulation dot1q 2 子接口封装dot1q vlan 2

show running-config interface e0/1 查看接口e0/1配置信息

show interface e0/1 switchport 查看详细信息

show interface e0/1 trunk

802.1q是cisco仅支持的一种封装格式。在src和type之间打上tag字段来标识不同vlan。native vlan是不会被打上vlan标签的vlan,本征vlan在trunk上不打tag。

vlan可用范围(12bit字段标识):1-4094

vlan 1为默认vlan,1002-1005是被保留的。

Vlan模式:

思科交换机有四种模式:access, trunk,私有vlan,dot1q-tunnel。

思科trunk有两种:思科私有ISL和公有802.1q

PVID:port vlan id(access的概念)

tag和trunk相关

pvid和access相关:不是百分百

配置命令:

show adjacency detail //查看邻接信息//

show interface ethernet 0/0 switchport //查看端口交换信息//

show interface trunk //查看端口的trunk信息//

show vlan brief 查看vlan信息

switchport trunk native vlan99 //修改本征vlan为99//

vlan dot1q tag native //实施该命令本征vlan也打tag//

几种创建VLAN的方式:

1:通过配置创建

SW2(config)#int e1/0

SW2(config-if)#swi mo acc

SW2(config-if)#swi acc vlan 10 //会自动创建vlan信息

2:通过vlan database创建

SW1#vlan database

% Warning: It is recommended to configure VLAN from config mode,

as VLAN database mode is being deprecated. Please consult user

documentation for configuring VTP/VLAN in config mode.

SW1(vlan)#vlan 30

VLAN 30 added:

Name: VLAN0030

SW1(vlan)#vlan 30 name QYT

VLAN 30 modified:

Name: QYT

SW1(vlan)#apply

APPLY completed. //必须退出后才能成功创建VLAN

SW1(vlan)#exit

APPLY completed.

Exiting....

SW1(vlan)#abort //强行退出没有创建VLAN信息

3:通过macro(宏)方式创建

SW2(config)#macro name timing //创建自定义timing宏

Enter macro commands one per line. End with the character '@'.

vlan 201

vlan 202

vlan 203

@ //创建vlan201到203并以@结束

SW2(config)#macro global apply timing //应用宏

1.2.14:STP协议STP生成树:

在二层交换中重要的协议

单点故障:单链路故障,单设备故障。

spanning-tree protocol

802.1d

STP的操作:

1:每一个广播域选择一个根桥

2:每个非根桥上选择一个根端口

3:每个段选择一个指定端口

4:选择一个非指定端口

基于bpdu数据单元

8个字节:桥优先级2个字节 默认32768

桥mac地址6个字节

bpdt:配置bpdu=0 TCN bpdu=80

生成树是依赖时间和端口的协议

BPDU:桥接信息单元。BPDU报文是类似hello报文,维护生成树协议状态,2s发送报文。

802.1D协议组 华为

802.1D 最传统的 PVST

802.1w 快速生成树 R-PVST

802.1s 多实例生成树 MSTP

2层环路的3个问题:

1:广播风暴

2:单点帧拷贝

3:MAC地址表不稳定

STP选举:

优先级和MAC地址相关,根交换机:发送BPDU,BPDU生产者。

1:选举一个根交换机

2:每个非根交换机选取有且只有一个根端口,距离根交换机最近的端口。

3:每一段选举一个指定端口,优先传输BPDU

STP端口角色:

1:根端口(RP):距离根交换机最近的端口

2:指定端口(DP):处于转发状态,发送和继承BPDU根交换机每个端口都为指定端口。

3:非指定端口:接收BPDU,被block的端口。

BPDU的报文:

bridge priority mac address

桥优先级范围:0-65535但必须是4096的倍数。默认32768

根端口选举规则:

1:cost值(小) 到达根的cost开销值

2:桥ID(小)

3:端口ID(小)

4:端口号(小)

spanning-tree mode pvst //修改stp模式//

spanning-tree bpdufilter enable //开启BPDU filtering//

no switchport //关闭交换功能//

spanning tree vlan 10 priority 8192 //4096的倍数//

show spanning-tree bridge address //查看桥地址//

1.2.14.1:生成树的几种状态Disable/down-----Block---20S---listen--15S---learn---15S----forward

调整命令:

1:spanning-tree vlan 1 root primary //调整为主根//

2:portfast 连接终端设备的端口可以给为portfast,可以使端口直接到达转发状态。

spanning-tree portfast /可在接口下配置//

spanning-tree portfast default //全局下配置//

3:bpduguard BPDU的保护---down

spanning-tree bpduguard enable //接口下配置//也可在全局下使用

全局下与portfast结合使用

spanning-tree portfast bpduguard default //全局下配置//

spanning-tree portfast default //全局下配置//

4:errrdisable----手动关闭接口,在开启

errdisable recovery cause bpduguard //因bpduguard 恢复接口//

1.2.15:etherchannel通道可以捆绑8个端口

1:PAgP 思科私有cisco

2:LACP 公有标准802.ad

3种模式

接口关闭状态下配置,是否相同参数,不成功更换group ID。

配置命令:

Channel-protocol lacp //配置channel-group协议类型//

channel-group 1 mode active //捆绑为active//

0x2004类型协议组播MAC地址:01-00-0c-cc-cc-cc 这一组播MAC地址,每间隔1s发送。形成干道30s发送。不被Cisco交换机所转发

1.2.16:DTP协议(dynamic trunking protocol)动态trunk协议 (cisco私有协议)

协商状态:

auto 默认不发送DTP报文,收到后有回复。

desirable 发送DTP报文,主动协商

auto -----------desirable trunk

desirable ------desirable trunk

auto ---------- auto access

配置命令:

show dtp interface //看DTP当前配置//

debug dtp event //验证DTP事件//

switchport nonegotiate //关闭DTP协商,接口下配置// 模拟器无法实现

switchport mode trunk // on模式,静态,默认发送DTP//

switchport mode dynamic auto //动态自动,协商//

1.2.17:VTP协议创建和更新vlan信息,思科私有协议

vlan 20,30,40 创建多个vlan

在一个交换网络中创建一个VTP域

vtp的域名相同

vtp的认证相同

vtp的版本号要相同

VTP消息只能在trunk链路上发送

show vtp status //查看vtp状态//

show vtp pass //查看密码//

VTP的三种模式:

1:服务器模式:

默认模式能够创建、修改、删除vlan配置,能够发送和转发公告消息,同步VLAN配置,VLAN配置信息保存在flash里的vlan.dat文件中。

2:透明模式:

创建,修改,删除等操作,同步vlan信息,能够转发公告 VLAN的配置信息保存在配置文件里。

3:客户端模式:

不能够创建、修改、删除vlan配置,能够发送和续传公告消息,同步VLAN配置,LAN配置信息保存在flash里的vlan.dat文件中。

VTP配置:

SW1(config)#vtp mode ?

client Set the device to client mode.

off Set the device to off mode.

server Set the device to server mode.

transparent Set the device to transparent mode.

vtp ver 2

vtp domain aa //配置域名,无法通过show 看到信息//

vtp pass aa //配置vtp密码//

验证VTP的三个命令:

1:看版本和域名:

2:trunk是否工作,

3:密码是否相同

没有域名的设备,会向有域名的设备同步域名,高的配置版本号覆盖低的配置版本号。

将配置版本修订号归零的方法:

(1)将交换机的VTP工作模式配置为透明模式;

(2) 将域名配置为 “NULL”

vtp pruning vtp修剪开启

switchport trunk pruning vlan 3-4 VTP修剪vlan3到vlan4 (可修剪的vlan范围2-1001)扩展vlan(1006-4094)

vtp mode server vtp服务开启

vtp domian lab vtp域名lab

vtp password cisco vtp域名密码cisco

(do) show vtp password 查看vtp密码

(do) show vtp status 查看vtp信息(可以看到交换机支持多少个vlan可以看vlan数据从何而来)

vtp mode clinet vtp客户端模式

vtp mode transparent vtp 透明模式

show cdp neighbors detail 查看设备已连接设备信息

语音

switchport voice vlan

mls qos (使用语音vlan之前在全局模式下)

mls qos trust cos 端口信任状态位trust

no switchport voice vlan 关闭语音vlan

switchport priority extendtrust

switchport voice vlan dot1p 封装dot1p

switchport mode access access模式

switchport access vlan 3 数据vlan

switchport voice vlan 10 语音vlan

1.2.18:HSRP协议公有的VRRP协议,思科高级私有的GLBP协议,都是网关冗余协议。GLBP协议:网关负载均衡协议

优先级相同,IP地址大的为active

在接口下配置:

int vlan10

ip add 10.1.1.2 255.255.255.0 //创建该接口的IP//

standby 10 ip10.1.1.1 //创建组10 的虚拟IP 地址//

standby 10 priority 110 //该组的优先级为110,优先级越高,越优先//

standby 10 peermpt //配置抢占//

show standby //查看网关备份情况//:

1.2.19:VLAN 间的路由单臂路由,通过路由器的子接口来完成。

int e0/1.10

encapsulation dot1Q 10

SVI配置(switch virtual interface)

ip routing //真机上交换机需要配置这个命令//

1.2.20:DHCP服务器dynamic host configuration protocol(动态主机配置协议),使用67和68udp端口

根据vlan信息,被指定分配地址。

open150 option82

bootps和bootpc

地址池的概念pool

四个基本报文:

discover (broadcast) 发现 //由主机发送,寻找本网段内的DHCP服务器//

offer (unicast) 回应 //实际为广播//

request (broadcast) 请求

Acknowledge(unicast) 确认 //实际为广播//

配置:

ip dhcp pool vlan100 //定义地址池名称//

network 10.1.10.0 255.255.255.0 //定义地址池//

default-router 10.1.10.254 //配置网关

lease 0 2 0 //配置租期//

ip dhcp exclude-address //排除其他地址,不用分配//

dns-server //配置DNS//

show ip dhcp binding //查看绑定信息//

show ip dhcp conflict // 查看冲突地址//

clear ip dhcp conflict * //清除冲突地址//

ip helper-address 10.10.10.254 //DHCP代理//

show dhcp server //验证服务器信息//

DHCP relay agent:dchp中继 DHCP中继代理的前提是路由可达,封装到单播中实现

PC开启DCHP获取地址:ip address dhcp

1.2.21:动态路由协议路由: 路径和数据转发

知道目标地址

发现可达目标的可能的路由

选择最佳路径

维护路由信息

show ip route 查看路由表

show ip interface brief

show cdp neighbor

connected 直连

被动路由协议routed protocols

路由之间传递信息

主动路由协议routing protocols

维护路由表

直连,静态,动态三种路由

config#ip route 网络号 掩码 下一跳

config#ip route 网络号 掩码 出接口

10.1.10.0 【管理距离/metric值】

串行接口(下一跳或者出接口)

在ma网络中不允许写出接口

没有ARP解析中下一跳无法解析到

最好的是:ip route 网络号 掩码 出接口 下一跳

更迭的静态路由

去往目标地址下一跳是非直连的

show ip cef 目标网 detail

通信是双向的。

动态路由协议:AS号 自知号

自动路由更新和同步,自动收敛

内部网关协议和外部网关协议

距离矢量协议:rip eigrp

链路状态协议:ospf is-is

度量值:metric

动态路由分类:IGP和BGP

距离矢量和链路状态

距离矢量:RIP,EIGRP,BGP 道听途说的,

链路状态:OSPF,IS-IS 可信的,构建完整的拓扑表

SPF:最短路径优先

AS:自治系统

1.2.21.1:OSPF协议:Ospf (spf算法)开放最短路径优先管理距离110

链路状态协议

快速, 出发更新 支持vlsm

骨干区域0 常规区域

ospf报文类型:

1:hello 建立和维护ospf邻居关系

2:data des link-state 链路状态数据库描述信息

3:link-state update 请求链路状态

4:link-state 链路状态更新

5:ack 确认报文

邻居表neighbors table

拓扑表topology table

路由表 router table

使用224.0.0.5 组播

show ip ospf interface

网络类型:

point-to-point 点对点

Bma 广播多路访问 以太网

Nbma 非广播多路访问 帧中继

Router ospf id

Network ip 反掩码 区域

cost=10的8次方除以接口带宽(b/s)

选举DR和BDR:指定路由器和备用指定路由器

ospf接口敏感型协议

1:优先级默认等于1

2:router id: 可手工配置,也可动态获取

224.0.0.6 只有DR BDR 回监听这个组播地址。

224.0.0.5 运行ospf的路由器都会监听这个地址。

配置:

router ospf process-id(本地进程号)

network address wildcard-mask area-id

通配符掩码 255.255.255.255-掩码

例:router ospf

network 192.168.12.0 0.0.0.255 area 0

RFC2328

构建拓扑表(LSA)

OSPF:通过交换hello报文创建,维护邻居关系,通过224.0.0.5组播地址用于OSPF协议报文的目的地址

state:表述接口,邻居路由器状态

flood:泛洪

database:link-state database 链路状态数据库

EBGP的建立:

建议手工指定

接口下:int e0/1

ip ospf 110 area 0

进程下:

router ospf 110

network 10.0.0.0 0.0.0.255 area 0

show ip ospf neighbor // 查看ospf邻居//

show ip route ospf //查看ospf的路由//

show ip ospf interface brief //查看ospf基本信息//

passive-interface 不在发送hello,但是通告路由,需要在进程下配置

1.2.21.2:EIGRP协议eigrp:

Eigrp协议

Cisco私有协议 混合型路由协议 基于带宽和延迟。

采用不定期更新,拓扑变化时跟新。100跳 最大255跳

带宽 延时 负载 可靠性 mtu(最大传输单元) ad值 90

最大支持等开销和不等开销负载

Varlance 命令 实现负载

Neighbor 邻居 topology 拓扑

Router eigrp (autonomous-system)

Router eigrp 100

Network ip地址

Passive-interface接口

Show ip eigrp neighbors

Show ip eigrp topology 拓扑表

Show ip router eigrp

Show ip interface

Show ip protocols

Show ip eigrp traffic

只运行在cisco的协议。

高级距离矢量协议

无类路由协议

支持vlasm和不连续子网

无环路 dual算法

快速收敛

触发更新

支持多种网络层协议

低路由更新信息开销

eigrp:三张表

邻接表(neighbor table)

拓扑表(topology table)

路由表(routing table)

hello分组 224.0.0.10 发送 时间间隔5s 不确认

更新 必要的信息 需要确认可靠发送

查询 某条路由丢失的时候

应答

确认

eigrp的metric值:带宽 延迟

bandwidth, delay, reliability,loading, mtu

带宽 延迟 可靠 负载

DUAL算法:

后继路由器:(Successors)下一跳路由器

可行距离:(feasible distance)到达目标网络的最小度量值

可行后继:feasible successor 备份路由

通告距离:advertise distance

ad值小于fd值

配置:

router eigrp autonomous-system(自治系统号)

network network-number{wildcard-mask}

宣告直连网络

show ip eigrp neighbors

debug ip eigrp

可以通过variance默认为1

思科私有协议

支持路由表的负载均衡,支持非等价负载均衡

采用224.0.0.10 更新,

AD 通告距离

FD 可行距离

采用综合度量值 5个K值

EIGRP基于IP协议的协议号88 ,OSPF 为89

no peer nei

EIGRP:内部90 外部170

前身叫:IGRP 内部网关路由协议

E:enchane 增强型

高级距离矢量路由协议:自治系统号必须一致,才能通信。

show ip protocol 查看协议

唯一一个能支持非等价负载均衡

EIGRP :支持汇总

只能在进程下配置。

debug ip eigrp neighbor

show ip eigrp topology 拓扑表

successors 后继 FD 可行距离

1.2.21.3:ripIgp:内部网关协议 rip(120ad) 1: 定期30秒更新 2:支持相同hop的6条路径,实现负载均衡

使用udp 520 端口 16跳不可达 metic

Router rip network 接口网段

Show ip interface brief 查看各接口。

Show cdp neighbors 查看cdp

Show ip protocols 查看协议情况。

Show ip router

Debug ip rip

Clear ip router 清除路由表

Router rip version 2

基于udp 端口520

逐跳更新

定义最大跳数16跳

水平分割:收到新路由更新不会往收到接口的路由更新发送

路由中毒:直接不可达更新出去。启动定时器。

毒性反转:路由中毒的水平分割

抑制计时器

触发更新

配置rip:

启动rip路由:router rip

宣告指定直连网络 network network-number

AD值:rip 120 内部eigrp 90

ospf 110 idrp 100

外部bgp 20 eigrp汇总 5

内部bgp 200 外部eigrp:170

链路状态协议:ospf is-is

1.2.22:RIPV2协议使用224.0.0.9组播更新,携带子网信息,支持认证(V1不支持认证)

携带下一跳信息

no-autosummary 关闭自动汇总

RIP 基于UDP520端口号目的维护三层路由表

RIP两种信息:请求和响应信息。

ip rip send version 2 //发送ripV2的信息

ip rip receive version 2 //接收ripV2的信息

RIP计时器:

1:周期更新时间 30s

2:老化时间 180s

3:flush time 冲刷时间 可能down之后,在过60s才把路由清除

4:hold time 180s

RIP的防环机制:

1:水平分割 在NBMA网络中需要关闭

2:毒性反转 同一个接口收到路由,再发出去,mectic跳数为16跳

3:路由毒化

4:触发更新

passive-interface default //passive 所有接口

dubug ip rip

在接口下:

ip split-horizon ?

eigrp //eigrp的水平分割

<cr> //rip的水平分割

ip rip authentication mode //在接口下配置认证//

ip rip authentication key-chain //配置钥匙串//

1.2.23:PPP协议

PPP:能够控制数据链路建立

进行地址分配

支持多种网络层协议

配置和测试数据链路

提供身份验证

进行错误检测

有些是选项,能够对网络层的地址和数据压缩进行协商

配置:

encapsulation ppp

hostname name

username name password password

ppp authentication {chap|pap

ppp authentication pap (服务端)

ppp pap sent-username R1 password cisco(客户端)

debug ppp authentication

chap:ppp chap hostname R1 (客户端)

ppp chap password cisco(客户端)

ncp和lcp

LCP:负责创建,维护和终止数据链路

NCP:是一个协议族,负责解决物理连接上运行什么网络协议

认证协议:PAP(口令验证协议)和CHAP(挑战握手验证协议)

PAP认证(单向):2次握手,密码以明文的形式直接发送

CHAP认证(单向):md5值

PPP:支持认证,公有标准

point-to-point protocol 点到点协议

T1:1.544m/s E1;2m/s

DCE和DTE设备:

在DCE设备上配置

clockrate 64000

bandwidth 64

一种常见的故障 串行链路两端封装格式不一致,导致接口up 协议down

Serial1/0 202.100.1.1 YES NVRAM up down

ppp两个层面:

LCP(协商) 涵盖防环,认证

NCP(承载),表示上层承载什么协议

peer neighbor-router 对等体邻居路由

获取链路对端接口或者主机的IP地址,形成一个/32的主机路由

接口下配置认证:

ppp authentication pap //启用pap认证//

ppp pap sent username qytang passwod cisco //发送用户名和密码//

PAP 两次握手 PPP Authentication Protocol

如果认证不通过,则链路层无法 up

配置实例:

HQ#

interface Serial1/0

ip address 2.2.2.2 255.255.255.0

encapsulation ppp //开启认证的前提//

ppp authentication pap ----//开启认证//

Branch#

nterface Serial1/0

ip address 1.1.1.1 255.255.255.0

encapsulation ppp

ppp pap sent-username qytang password 0 cisco ----向peer发送用于pap认证的用户名和密码

CHAP 挑战握手认证协议 链路两端的设备都会做认证

密码并不在链路上发送,使用hash值来做认证条件

要点: CHAP认证的两台设备链路两端密码是一样的

1、拨号者发起CHAP呼叫

2、被拨号者向拨号者发起挑战(challenge)数据报文 携带( 随机数、认证名 设备名或配置的认证用的用户名)

3、拨号者收到挑战数据包,进行计算:(计算元素包括 挑战数据包id、随机值、用户名在本地对应的密码,将这三个元素放入MD5散列生成器,生成一个hash值)

4、拨号者发送挑战应答

应答数据报文元素: id(挑战数据报文中的)、hash值、本端设备名或者配置的用来认证的用户名

5、挑战者验证挑战应答数据报文中的hash值,验证依据:

挑战报文中的id、随机值、挑战应答数据报文中的用户名在挑战者本地数据库中检索得到的密码;

6、向拨号者发送认证结果(通过/失败)

单向:

ppp chap hostname qyt

ppp chap password qyt

双向认证

Branch#sh run | s username

username HQ password 0 cisco

HQ#sh run | s username

username Branch password 0 cisco

interface Serial1/0

ip address 2.2.2.2 255.255.255.0

encapsulation ppp

ppp authentication chap

debug ppp authentication //开启PPP封装debug//

1.2.24:GRE隧道通用路由封装 GRE=GENERIC ROUTING ENCAPSULATION

点到点的封装 默认没有加密

IP协议号 47

由IP 封装 IP

配置案例:

Branch#sh run int t0

interface Tunnel0

ip address 12.1.1.1 255.255.255.0

ip ospf 110 area 0

tunnel source Serial1/0

tunnel destination 2.2.2.2

HQ#sh run int t0

interface Tunnel0

ip address 12.1.1.2 255.255.255.0

ip ospf 110 area 0

tunnel source Serial1/0

tunnel destination 1.1.1.1

1.2.25:NAT和ACL 访问控制列表:数据访问

作为策略选择,

控制路由的重要工具

0代表匹配,1代表忽略

NAT 网络地址转换

1:静态nat 变种: 静态NAT上网端口转换

2:动态nat

3:PAT

AT:network address translation 网络地址转换

动态nat和端口地址转换(PAT)

调试命令:debug ip nat

nat通常用于边界路由

优点:节省公网ip地址,网络发生变化是无需重新编址,提高连接因特网灵活性,地址重叠时提供解决方案。

缺点:因地址转换增加交换延时,无法进行端到端ip跟踪,某些程序无法正常运行。

静态nat:内部地址一一对应外部地址

动态nat:使用地址池一一对应

端口pat:端口复用nat内部多个地址转成一个合法外部地址

一个公有ip理论上可以让65000台主机公用。

ip nat inside source static 10.1.1.1 170.46.2.2 (内部10.1.1.1转换为170.46.2.2)

interface e0/0

ip address 10.1.1.10 255.255.255.0

ip nat inside 将接口指定位内部接口

interface s0/0

ip address 170.46.2.1 255.255.255.0

ip nat outside 将接口指定位外部接口

ip nat outside source 将外部接口指定位源

ip nat inside source 将内部接口指定位源

动态nat:

ip nat pool todd 170.168.2.3 170.168.2.254 netmask 255.255.255.0 //建立外部地址池todd

ip nat inside source list 1 pool tood //定义地址池tood

interface e0/0 // 进入接口e0/0

ip address 10.1.1.10 255.255.255.0 //接口e0/0配置ip

ip nat inside //定义外部接口

interface s0/0 // 进入接口s0/0

ip address 170.168.2.1 255.255.255.0 //接口s0/0配置ip

ip nat outside //定义外部接口

access-list 1 permit 10.1.1.0 0.0.0.255 //定义标准访问控制列表

ip access-list standard tood //定义标准访问控制列表tood

permit 192.168.1.0 0.0.0.255

PAT:

ip nat pool globalnet 192.168.1.1 192.168.1.1 network 255.255.255.0 //建立外部地址池 globalnet

access-list 1 permit 10.1.1.0 0.0.0.255 //访问控制列表允许该地址

ip nat inside source list 1 pool globalnet overload(overload 表示使用PAT)

interface e0/0

ip address 10.1.1.10 255.255.255.0

ip nat inside

interface s0/0

ip address 170.168.2.1 255.255.255.0

ip nat outside

access-list 1 deny any 拒绝所有ip

show ip nat translations 查看ip nat 转换条目

debug ip nat 验证nat配置

clear ip nat translation * 清除nat表中所有转换条目(只清除动态,不清除静态)

NAT 测试何故障排除

检查动态地址池,检查不同动态地址池是否重复,

检查静态地址和动态地址池是否重复,确定访问列表是否正确指定要转换的地址,

确保是否应包含的地址,确保正确指定内部接口何外部接口。

ip nat translation max-entries 限制转换条目数 (每个条目占用160B)

show ip nat statistics 显示nat配置摘要

ip nat translation timeout 超时时间修改

network 255.255.255.248 等于 perfix-length 29

ip telnet source-interface lo0 使用环回口0 telnet

nat服务分发

ip nat inside source static tcp 123.1.1.3 23 interface s0/0 23

端口映射

ip nat inside source static tcp 12.1.1.2 80 interface s0/0 80

ip nat inside source static tcp 12.1.1.2 80 interface s0/0 80 extendable

nat处理地址重叠

由于私有地址并不具有全球唯一这一特性,所以不会将私有网络前缀部署在互联网上

通常情况下,运营商会为客户分配一个公有网络中的地址,也就是通常我们所说的公网IP

inside local 内部本地地址 本地网络中的主机IP地址

inside global 内部全局地址 一般是由运营商提供给客户的IP地址

outside global 外部全局地址 外部网络的主机地址

static NAT 静态NAT

dynamic NAT 动态NAT

PAT 端口地址转换

inside to outside先路由在转换

if ipsec then check input access list

decrytion-for CET or IPSEC

check input access list

check input rate limits

input accouting

redirect to web cache

policy routing

routing

NAT (inside to outside)

crypto (check map and mark for encryption)

check output access list

inspect

TCP intercept

encryption

queueing

outside to inside先转化再路由

if ipsec then check input access list

decrytion-for CET or IPSEC

check input access list

check input rate limits

input accouting

redirect to web cache

NAT (outside to inside )

policy routing

routing

crypto (check map and mark for encryption)

check output access list

inspect

TCP intercept

encryption

queueing

1、匹配接口

2、匹配感兴趣流

inside-to-outside 先路由再转换

数据在经过决策之后的出接口上,进行感兴趣流匹配,以决定是否进行转换以及如何转换

out-to-inside 先转换再路由

数据从入接口进行感兴趣流匹配,转换完成再进行路由决策

ACL:访问控制列表

流量控制,匹配感兴趣的流量。

标准访问控制列表:

1:只能根据源地址做过滤

2:针对整个协议采取相关动作

扩展访问控制列表:

1:能根据源。目的地地址,端口号等等进行过滤

2:能允许或拒绝特定的协议

标准:1-99 1300-1999

扩展:100-199 2000-2699

配置:

access-list access-list-number (permit/deny)source {wildcard mask}

通配符若无默认0.0.0.0

no access-list access-list-number 删除整个acl列表

ip access-group access-list-number{in/out} 应用在接口上(进入接口状态)

192.168.1.1 0.0.0.0 =host 192.168.1.1 精确ip

0.0.0.0 255.255.255.255=any 所有

ACL不能对本地始发的流量做过滤。

只对一个接口,针对某协议只使用一个acl

扩展配置:

access-list access-list-number {permit/deny} protocol source source-wildcard{operator port} destination destination-wildcard {operator port} {established}{log}

例;access-list 100 permit/deny 协议号 源地址 通配符 目的地址 通配符

access-list 100 deny tcp any host 192.168.2.100 eq 23

access-list 100 permit ip any any

ip access-list {standard/extended}name

ACL 访问控制列表 是IOS上一个定义匹配流量的工具

传统的ACL可以匹配数据报文中的IP地址

定义流量之后可以赋予不同的行为

自上而下的进行匹配

如果报文被某个条目匹配到,则执行行为,后面不再对该报文进行匹配

ACL 的最后一行,是一条隐式命令,它的作用是拒绝一切

cisco IOS的ACL默认步长为 10

host any

ip nat inside source static 10.1.10.100 192.168.1.100

Branch#show ip nat translations

Pro Inside global Inside local Outside local Outside global

--- 192.168.1.100 10.1.10.100 --- ---

Branch#show ip nat translations

Pro Inside global Inside local Outside local Outside global

icmp 192.168.1.1:4 10.1.10.100:4 192.168.1.2:4 192.168.1.2:4

Branch#show ip access-lists

Standard IP access list NAT

10 permit 10.1.10.0, wildcard bits 0.0.0.255 (1 match)

匹配到了感兴趣流量

静态端口映射

ip nat inside source static tcp 10.1.10.100 80 192.168.1.1 666 extendable

标准的ACL

仅仅只关心源 也就是说,关心IP报头中的源地址字段

并且会匹配到整个IP协议栈

扩展的ACL

关心源和目的字段

并且还支持匹配上层封装

规则:

在过滤流量的情况下,一个接口、一个方向,只能调用一个ACL

一般情况下,应该在更靠近源的位置部署ACL

更精确的条件应该放在列表的上面

1.2.26:PPPoE配置PPPOE:分为discovery发现和ppp会话两个阶段。

发现阶段是无状态的。

pADI:发现初始化 init

PADO:发现提供报文 offer

PADR:发现请求报文 request

PADS:发现会话确认报文 ACK

PADT:发现终止报文

以太网最大负载1500字节,pppoe头部为6字节,ppp协议为2字节。

PPPoE配置案例:

服务端配置:server

bba-group pppoe ccie //配置pppoe模板名称

virtual-template 1 //创建虚接口VT1

interface Virtual-Template1 //进入虚接口VT1

mtu 1492 //修改MTU值,pppoe头部和协议记8字节

ip address 200.100.1.2 255.255.255.0 //配置IP地址

peer default ip address pool pppoe //指定客户端从pppoe地址池获取IP

ip local pool pppoe 200.100.1.10 //创建本地地址池范围

interface Ethernet0/1 //进入接口

pppoe enable group ccie //物理接口使能pppoe关联pppoe模板ccie

客户端: client

interface Ethernet0/1

pppoe enable //使能PPPOE

pppoe-client dial-pool-number 10 //创建拨号vpdn

interface Dialer10

mtu 1492

ip address negotiated //协商获取IP地址

encapsulation ppp //dialer接口封装PPP

dialer pool 10 //从对端获取地址

MSS值需要修改:

ip tcp adjust-mss 1452 //配置MSS值,配置在客户端

1.2.26.1:PPPoe认证PPPOE服务端配置:

username cisco password 0 cisco //创建用户名和密码用于pppoe认证

interface virtual-template 1 //进入虚接口VT1

ppp authentication chap //ppp封装chap

client配置:

interface dialer 10

ppp chap hostname cisco

ppp chap password 0 cisco

查看pppoe的session:

R1(config-if)#do show pppoe session

1 client session

Uniq ID PPPoE RemMAC Port VT VA State

SID LocMAC VA-st Type

N/A 2 aabb.cc00.0610 Et0/1 Di1 Vi2 UP

aabb.cc00.0310 UP

1.2.27:ipv6cernet2: 纯ipv6网络

ipv6地址格式:128bit

ipv4:24bit

前缀 接口标识

前缀:相当于ipv4的网络号

接口标识:相当于ipv4的主机号

分成8个16bit部分,每个人部分包括4位16进制数字

地址前缀长度用“/xx“来标识

规则:

1:每个16位的分段中开头的零可以省略

2:一个或多个相邻的全零的分段可以用冒号::表示

3:双冒号只能使用一次

分类:单播地址,组播地址,任播地址(使用的是单播地址),特殊地址

2进制前缀 ipv6标识

未指定:全零的 ::/128

环回地址:00::1(128bit) ::1/128

组播:11111111 FF00::/8-FFFF::/8

链路本地地址:1111111010 FE80::/10-FEBF::/10

站点本地地址site-local:1111111011 FEC0::/10-FEFF::/10

全局单播: 001 2000::/3-3FFF::/3

全局单播地址层次结构:

001 全局路由前缀(45位) 子网id(16位) 接口id(64位) 2000::/3

链路本地地址:

用于单个链路,可进行自动地址配置,邻居发现或在没有路由器时进行当个链路编址。带有链路-本地源或目的地址的数据包不转发到其他链路

1111111010 0 接口id

站点本地地址:

用于单个站点内部编址

带有站点-本地源或目的地址的数据包不转发到其他站点

相当于ipv4网络中的私有地址

提出unique local地址FD00::/8

1111111011 0 接口ID FEC0::/10

1.2.28:QOS带宽 时延 抖动 丢包

QOS 的五大任务

分类和标记 classification and marking

拥塞管理 congestion management 队列技术WFQ加权公平队列和 LLQ低延时队列

拥塞避免 congestion aviodance WRED

限速 policing and shaping 监管和整形

链路效率 link effiicienccy

查看会话:netstat -nb 可以查看程序

netstat -n

netstat -ano

msconfig 微软配置工具

enable password cisco 创建enable密码

username ccna password cisco 创建用户名和密码

line vty 0 4 进入vty

login local 使用local登入激活

exec-timeout 0 0

logging synchronous 同步

banner motd &cisco welcome& 显示消息字符

no ip domain-lookup 域名查找命令

tcp:面向连接的网络协议 传输控制协议

可靠传输,流控

udp:无连接的网络协议 用户报文协议

不可靠传输 尽力传递

1.2.29:帧中继Frane Relay :nbma非广播多路访问

面向连接

56k-2m

DLCI:数据链路连接标识 data link connection identifier

通常是服务提供商分配的

具有本地意义

LMI:cisco ansi q999a

帧中继交换机

frame-relay switching

ints0/1

encapsulation frame-relay

no ip address

clock rate 64000

frame-relay intf-type dce

frame-relay route 102 interface s0/2 201

客户路由器

ip address 10.1.1.1 255.255.255.0

encapsulation fram-relay

no frame-relay inverse-arp 关闭 inverse-arp

frame-relay map ip 10.1.1.2 102 broadcast

show frame-relay map

关闭水平分割:no ip split-horizon

no ip split-horizon eigrp 1

interface S/0.12 point-to-point

frame-relay interface-dlci 102

show fr pvc

路由器模拟帧中继配置:

interface Serial1/0

no ip address

encapsulation frame-relay //接口封装模式FR

serial restart-delay 0

frame-relay intf-type dce //FR类型为DCE

frame-relay route 102 interface Serial1/1 201

frame-relay route 103 interface Serial1/2 301

!

interface Serial1/1

no ip address

encapsulation frame-relay

serial restart-delay 0

frame-relay intf-type dce

frame-relay route 201 interface Serial1/0 102

!

interface Serial1/2

no ip address

encapsulation frame-relay

serial restart-delay 0

frame-relay intf-type dce

frame-relay route 301 interface Serial1/0 103

使用SNMP使用图形化的报告界面

三版本:

snmpv1 支持明文认证,不支持检索

snmpv2 支持明文认证,支持检索

snmpv3 支持增强的认证,支持检索

MIB:一个结构化的信息集合

OID: 使用OID在MID

snmp-server commounity qytang rw

snmp-server contest cisco

syslog 系统日志

show history all 存储在本地的

网络流的组件:

1:设备

netflow 网络流

组件:设备,使能netflow 和收集器

一个流:怎么才算一个流

源IP地址,目的IP地址,三层协议,源端口号和 目的端口,tos,入方向的逻辑接口

,